Annonse

Kraften til botnett øker. Et tilstrekkelig organisert og globalisert botnet vil ta ned deler av internett, ikke bare enkeltsteder, noe som er kraften de har. Til tross for sin enorme kraft, brukte ikke det største DDoS-angrepet en tradisjonell botnetstruktur.

La oss se på hvordan strømmen til et botnett utvides Hva er et botnet, og er datamaskinen din del av en?Botnett er en viktig kilde til malware, ransomware, spam og mer. Men hva er et botnet? Hvordan kommer de til? Hvem kontrollerer dem? Og hvordan kan vi stoppe dem? Les mer og hvordan neste enorme DDoS du hører om Hva er egentlig et DDoS-angrep, og hvordan skjer det?Vet du hva et DDoS-angrep gjør? Personlig hadde jeg ingen anelse om før jeg leste denne infografien. Les mer vil være større enn sist.

Hvordan vokser botnets?

Definisjonen av SearchSecurity botnet stater at "et botnet er en samling av internett-tilkoblede enheter, som kan omfatte PC-er, servere, mobile enheter og internett for ting enheter som er infisert og kontrollert av en vanlig type skadevare. Brukere er ofte uvitende om at et botnet smitter over systemet sitt. ”

Botnett er forskjellig fra andre skadelige programtyper ved at det er en samling av koordinerte infiserte maskiner. Botnets bruker skadelig programvare for å utvide nettverket til andre systemer, hovedsakelig ved å bruke spam-e-poster med et infisert vedlegg. De har også noen få hovedfunksjoner, som sending av spam, datahøsting, klikksvindel og DDoS-angrep.

Den raskt utvidende angrepskraften til botnett

Inntil nylig hadde botnett noen få vanlige strukturer kjent for sikkerhetsforskere. Men på slutten av 2016 endret ting seg. EN serie enorme DDoS-angrep De viktigste cybersecurity-hendelsene i 2017 og hva de gjorde mot degVar du offer for et hack i 2017? Milliarder var i det som tydeligvis var det verste året innen cybersikkerhet ennå. Med så mye som har skjedd, kan det hende du har gått glipp av noen av bruddene: la oss sammenfatte. Les mer fikk forskere til å sette seg opp og notere seg.

- September 2016. Den nyoppdagede Mirai botnet angriper sikkerhetsjournalist Brian Krebs 'nettsted med 620 Gbps, og forstyrrer nettstedet massivt, men til slutt mislykkes på grunn av Akamai DDoS-beskyttelse.

- September 2016. Mirai botnet angriper den franske webverten OVH og styrker seg til rundt 1 TB.

- Oktober 2016. Et enormt angrep tok ned de fleste internettjenester på det amerikanske østkyst. Angrepet var rettet mot DNS-leverandør, Dyn, med selskapets tjenester som mottok anslagsvis 1,2 Mbps i trafikken, midlertidig stenge av nettsteder inkludert Airbnb, Amazon, Fox News, GitHub, Netflix, PayPal, Twitter, Visa og Xbox Bo.

- November 2016. Mirai slår internettleverandører og leverandører av mobiltjenester i Liberia og bringer ned de fleste kommunikasjonskanaler i hele landet.

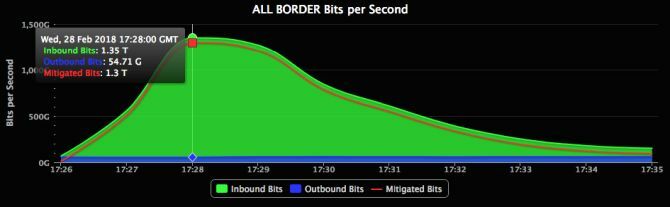

- Mars 2018. GitHub er rammet med den største innspilte DDoS, og registrerer noen 1,35 TB i vedvarende trafikk.

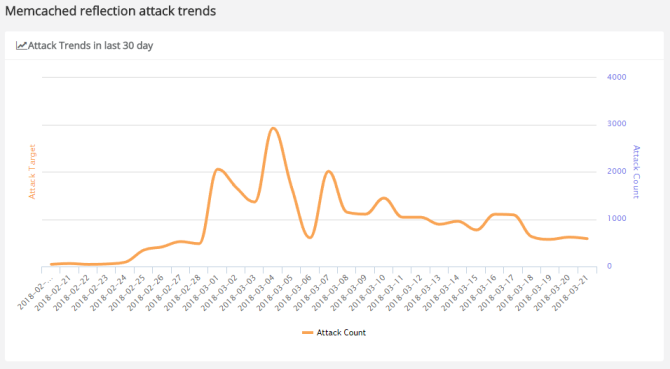

- Mars 2018. Nettverkssikkerhetsselskapet Arbor Networks hevder ATLAS sin globale trafikk og DDoS-overvåkingssystem registrerer 1,7 TB.

Disse angrepene eskalerer i kraft over tid. Men før dette var den største noensinne DDoS 500Gbps angrepet på prodemokratiske steder under Hong Kong Occupy Central-protester.

En del av grunnen til denne kontinuerlige økningen i makt er en helt annen DDoS-teknikk som ikke krever hundretusener av malware-infiserte enheter.

Memcached DDoS

Den nye DDoS-teknikken utnytter memcached service. Av de seks angrepene bruker GitHub- og ATLAS-angrepene memcached for å forsterke nettverkstrafikken til nye høyder. Hva er memcached, skjønt?

Vel, memcached er en legitim tjeneste som kjører på mange Linux-systemer. Den lagrer data og letter belastningen på datalagring, som disker og databaser, noe som reduserer antall ganger en datakilde må leses. Det finnes vanligvis i servermiljøer, i stedet for Linux-skrivebordet 5 flotte Linux-skrivebordsmiljøer du ikke har hørt omDet er mange Linux-skrivebordsmiljøer der ute - inkludert noen flotte du sannsynligvis ikke har hørt om. Her er fem av favorittene våre. Les mer . Videre bør systemer som kjører memcached ikke ha en direkte internettforbindelse (du vil se hvorfor).

Memcached kommuniserer ved bruk av UDP (User Data Protocol), noe som tillater kommunikasjon uten autentisering. I sin tur betyr dette i utgangspunktet alle som kan få tilgang til en Internett-tilkoblet maskin ved hjelp av memcached-tjenesten kan kommunisere direkte med den, samt be om data fra den (det er derfor den ikke skal koble seg til Internett!).

Den uheldige ulempen med denne funksjonaliteten er at en angriper kan spoof internettadressen til en maskin som ber om. Så angriper angriperen adressen til nettstedet eller tjenesten til DDoS og sender en forespørsel til så mange memkede servere som mulig. Den kombinerte serverenes svar blir DDoS og overvelder nettstedet.

Denne utilsiktede funksjonaliteten er dårlig nok på egen hånd. Men memcached har en annen unik "evne." Memcached kan forsterke en liten mengde nettverkstrafikk til noe overveldende stort. Visse kommandoer til UDP-protokollen resulterer i svar som er mye større enn den opprinnelige forespørselen.

Den resulterende amplifiseringen er kjent som Bandwidth Amplification Factor, med angrepsforsterkning i området 10.000 til 52.000 ganger den opprinnelige forespørselen. (Akami tror memcached angrep kan “ha en forsterkningsfaktor over 500 000!)

Hva er forskjellen?

Du ser da at den største forskjellen mellom et vanlig botnet DDoS, og en memkoblet DDoS, ligger i infrastrukturen deres. Memcached DDoS-angrep trenger ikke et enormt nettverk av kompromitterte systemer, og i stedet stole på usikre Linux-systemer.

Høyverdige mål

Nå som potensialet for ekstremt kraftige memcached DDoS-angrep er i naturen, kan du forvente å se flere angrep av denne art. Men de memkede angrepene som allerede har funnet sted - ikke i samme målestokk som GitHub-angrepet - har kastet opp noe annet enn normen.

Sikkerhetsfirmaet Cybereason følger nøye utviklingen av memcached angrep. Under analysen deres oppdaget de memcached angrepet som ble brukt som løsepenger. Angripere legger inn en bittesmå løsepenger som ber om betaling i Monero 5 grunner til at du ikke bør betale svindlere fra RansomwareRansomware er skummelt og du vil ikke bli rammet av det - men selv om du gjør det, er det tvingende grunner til at du IKKE skal betale nevnte løsepenger! Les mer (et cryptocurrency), og plasser deretter filen på en memcachet server. Når DDoS starter, ber angriperen løsepenge-notatfilen, noe som får målet til å motta lappen igjen og igjen.

Forblir du trygg?

Det er faktisk ingenting du kan gjøre for å stoppe et memkat angrep. Du vet faktisk ikke om det før det er slutt. Eller i det minste til favorittjenestene og nettstedene dine ikke er tilgjengelige. Det er med mindre du har tilgang til et Linux-system eller en database som kjører memcached. Da bør du virkelig gå og sjekke nettverkssikkerheten din.

For vanlige brukere forblir fokuset virkelig på vanlige botnett spredt via malware. Det betyr

- Oppdater systemet ditt og hold det slik

- Oppdater antivirusprogrammet ditt

- Vurder et antimalware-verktøy som Malwarebytes Premium De beste verktøyene for datasikkerhet og antivirusBekymret for malware, ransomware og virus? Her er de beste sikkerhets- og antivirus-appene du trenger for å holde deg beskyttet. Les mer (premiumversjonen tilbyr sanntidsbeskyttelse)

- Aktiver spamfilteret i e-postklienten din Hvordan stoppe søppelpost i GmailFår du for mange e-postmeldinger? Disse smarte Gmail-tipsene hjelper deg med å blokkere uønskede spam-e-poster fra å tette opp Gmail-innboksen. Les mer ; slå den opp for å fange de aller fleste spam

- Ikke klikk på noe du er usikker på; Dette går dobbelt for uønskede e-poster med ukjente lenker

Å være trygg er ikke en oppgave -det krever bare litt årvåkenhet 6 gratis cybersikkerhetskurs som holder deg trygg på nettetForundret om online sikkerhet? Forvirret om identitetstyveri, kryptering, og hvor trygt det er å handle på nettet? Vi har samlet en liste over 6 gratis cybersikkerhetskurs som vil forklare alt, klare til å tas i dag! Les mer .

Bildekreditt: BeeBright /Depositphotos

Gavin er seniorforfatter for MUO. Han er også redaktør og SEO manager for MakeUseOfs kryptofokuserte søsterside, Blocks Decoded. Han har en BA (Hons) samtidsskriving med digital kunstpraksis plyndret fra åsene i Devon, i tillegg til over et tiår med profesjonell skrivingerfaring. Han liker store mengder te.