Annonse

Gode nyheter for alle som er berørt av Cryptolocker. IT-sikkerhetsselskaper FireEye og Fox-IT har lansert en etterlengtet tjeneste for å dekryptere filer som er holdt som gisler av beryktet ransomware Don't Fall Foul of the Scammers: En guide til ransomware og andre trusler Les mer .

Dette kommer kort tid etter at forskere som jobbet for Kyrus Technology ga ut et blogginnlegg som beskriver hvordan CryptoLocker fungerer, samt hvordan de omvendt konstruerte den for å skaffe seg den private nøkkelen som brukes til å kryptere hundretusenvis av filer.

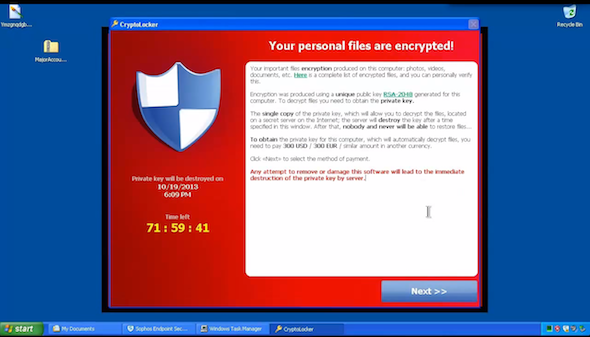

CryptoLocker trojan ble først oppdaget av Dell SecureWorks i september i fjor. Det fungerer ved å kryptere filer som har spesifikke filutvidelser, og bare dekryptere dem når det er betalt løsepenger på $ 300.

Selv om nettverket som tjente trojaneren til slutt ble tatt ned, forblir tusenvis av brukere atskilt fra filene sine. Inntil nå.

Har du blitt truffet av Cryptolocker? Vil du vite hvordan du kan få filene dine tilbake? Les videre for mer info.

Cryptolocker: La oss gjenskape

Da Cryptolocker først brast på scenen, beskrev jeg det som ‘tidenes dårligste malware CryptoLocker er det morsomste skadevare noensinne, og her er hva du kan gjøreCryptoLocker er en type skadelig programvare som gjør datamaskinen din helt ubrukelig ved å kryptere alle filene dine. Deretter krever det monetær betaling før tilgang til datamaskinen din returneres. Les mer ‘. Jeg kommer til å stå ved den uttalelsen. Når det har fått hendene på systemet ditt, vil det gripe filene dine med nesten uknuselig kryptering og belaste deg for liten formue i Bitcoin for å få dem tilbake.

Den angrep ikke bare lokale harddisker heller. Hvis det var en ekstern harddisk eller en kartlagt nettverksstasjon koblet til en infisert datamaskin, ville den også bli angrepet. Dette forårsaket ødeleggelser i virksomheter der ansatte ofte samarbeider og deler dokumenter på nettverkstilkoblede lagringsstasjoner.

Den virulente spredningen av CryptoLocker var også noe å se på, det samme var den fenomenale mengden penger den trakk inn. Estimater varierer fra $ 3 millioner til a svimlende $ 27 millioner, da ofrene betalte løsepenger som ble krevd massevis, ivrige etter å få tilbake sine filer.

Ikke lenge etter ble serverne som ble brukt til å betjene og kontrollere Cryptolocker-malware skadet ned i ‘Operasjonell Tovar‘, Og en database over ofrene ble gjenfunnet. Dette var den samlede innsatsen fra politistyrker fra flere land, inkludert USA, Storbritannia, og de fleste europeiske land, og så lederen av gjengen bak malware skadet av FBI.

Noe som bringer oss til i dag. CryptoLocker er offisielt død og begravet, selv om mange ikke klarer å få tilgang til deres beslaglagte filer, spesielt etter at betalings- og kontrollserverne ble tatt ned som en del av Operasjonen Server.

Men det er fortsatt håp. Slik ble CryptoLocker omgjort, og hvordan du kan få filene dine tilbake.

Hvordan Cryptolocker ble reversert

Etter at Kyrus Technologies reverse engineered CryptoLocker, var det neste de gjorde å utvikle en dekrypteringsmotor.

Filer kryptert med CryptoLocker malware følger et spesifikt format. Hver krypterte fil er utført med en AES-256-nøkkel som er unik for den aktuelle filen. Denne krypteringsnøkkelen blir deretter deretter kryptert med et offentlig / privat nøkkelpar ved å bruke en sterkere nær-ugjennomtrengelig RSA-2048-algoritme.

Den offentlige nøkkelen som genereres er unik for datamaskinen din, ikke den krypterte filen. Denne informasjonen, sammen med forståelsen av filformatet som ble brukt til å lagre krypterte filer, betydde at Kyrus Technologies var i stand til å lage et effektivt dekrypteringsverktøy.

Men det var ett problem. Selv om det var et verktøy for å dekryptere filer, var det ubrukelig uten de private krypteringsnøklene. Som et resultat var den eneste måten å låse opp en fil kryptert med CryptoLocker med den private nøkkelen.

Heldigvis har FireEye og Fox-IT skaffet seg en betydelig andel av Cryptolocker private nøkler. Detaljer om hvordan de klarte dette er tynne på bakken; de sier ganske enkelt at de fikk dem gjennom ‘forskjellige partnerskap og omvendt ingeniørarbeid.

Dette biblioteket med private nøkler og dekrypteringsprogrammet opprettet av Kyrus Technologies betyr at ofre for CryptoLocker nå har en måte å få filene tilbake, og uten kostnad for dem. Men hvordan bruker du det?

Dekryptering av en CryptoLocker-infisert harddisk

Bla først til decryptcryptolocker.com. Du trenger en prøvefil som er kryptert med Cryptolocker-skadelig programvare for utlevering.

Last deretter opp til DecryptCryptoLocker-nettstedet. Dette blir deretter behandlet, og (forhåpentligvis) returnere den private nøkkelen som er tilknyttet filen, som deretter blir sendt til deg.

Deretter handler det om å laste ned og kjøre en liten kjørbar. Dette kjøres på kommandolinjen, og krever at du spesifiserer filene du ønsker å dekryptere, samt din private nøkkel. Kommandoen for å kjøre den er:

Decryptolocker.exe –key “

”

Bare for å repetere - dette kjøres ikke automatisk på alle berørte filer. Du må enten skript dette med Powershell eller en batch-fil, eller kjøre den manuelt på fil-for-fil-basis.

Så hva er de dårlige nyhetene?

Det er ikke alle gode nyheter. Det er en rekke nye varianter av CryptoLocker som fortsetter å sirkulere. Selv om de opererer på lignende måte som CryptoLocker, er det ingen reparasjoner for dem ennå, annet enn å betale løsepenger.

Flere dårlige nyheter. Hvis du allerede har betalt løsepenger, vil du sannsynligvis aldri se de pengene noen gang igjen. Selv om det er gjort noen gode anstrengelser for å demontere CryptoLocker-nettverket, er ingen av pengene som er tjent med skadelig programvare blitt gjenfunnet.

Det er en annen, mer relevant leksjon å lære her. Mange mennesker tok beslutningen om å tørke av harddiskene sine og begynne på nytt i stedet for å betale løsepenger. Dette er forståelig. Disse menneskene vil imidlertid ikke kunne dra nytte av DeCryptoLocker for å gjenopprette filene sine.

Hvis du får hit med lignende ransomware Ikke betal opp - Hvordan slå Ransomware!Tenk om noen dukket opp på dørstokken din og sa: "Hei, det er mus i huset ditt som du ikke visste om. Gi oss $ 100, så blir vi kvitt dem. "Dette er Ransomware ... Les mer og du ikke vil betale opp, kan det være lurt å investere i en billig ekstern harddisk eller USB-stasjon og kopiere krypterte filer over. Dette gir mulighet for å gjenopprette dem på et senere tidspunkt.

Fortell meg om din CryptoLocker-opplevelse

Ble du truffet av Cryptolocker? Har du klart å få filene tilbake? Fortell meg om det. Kommentarfeltet er under.

Fotokreditter: Systemlås (Yuri Samoiliv), OWC ekstern harddisk (Karen).

Matthew Hughes er programvareutvikler og skribent fra Liverpool, England. Han blir sjelden funnet uten en kopp sterk svart kaffe i hånden og elsker absolutt Macbook Pro og kameraet hans. Du kan lese bloggen hans på http://www.matthewhughes.co.uk og følg ham på twitter på @matthewhughes.