Annonse

Helt siden NTFS filsystem Fra FAT til NTFS til ZFS: File Systems DemystifiedUlike harddisker og operativsystemer kan bruke forskjellige filsystemer. Her er hva det betyr og hva du trenger å vite. Les mer ble introdusert som standardformat i forbrukerutgaver av Windows (starter med Windows XP), folk har hatt problemer med å få tilgang til dataene sine på både interne og eksterne stasjoner. Enkle filattributter er ikke lenger den eneste årsaken til problemer når du finner og bruker filene. Nå må vi kjempe med fil- og mappetillatelser, slik en av leserne våre oppdaget.

Leserens spørsmål:

Jeg kan ikke se mapper på den interne harddisken. Jeg kjørte kommandoen “Attrib -h-r -s / s / d” og den viser tilgang nektet i hver mappe. Jeg kan gå til mapper ved å bruke kommandoen Kjør, men jeg kan ikke se mapper på harddisken min. Hvordan fikser jeg dette?

Bruces svar:

Her er noen sikre forutsetninger basert på informasjonen vi har fått: Operativsystemet er Windows XP eller nyere. filsystemet som er i bruk er NTFS; brukeren har ikke full kontrollstillatelser på den delen av filsystemet de prøver å manipulere; de er ikke i administrator-sammenheng; og standardtillatelsene på filsystemet kan ha blitt endret.

Alt i Windows er et objekt, enten det er en registernøkkel, en skriver eller en fil. Selv om de bruker de samme mekanismene for å definere brukertilgang, vil vi begrense diskusjonen vår til filsystemobjekter for å holde det så enkelt som mulig.

Adgangskontroll

Sikkerhet Rød varsel: 10 datasikkerhetsblogger du bør følge i dagSikkerhet er en avgjørende del av databehandling, og du bør strebe etter å utdanne deg og holde deg oppdatert. Du vil sjekke ut disse ti sikkerhetsbloggene og sikkerhetsekspertene som skriver dem. Les mer av noe slag handler om kontroll som kan gjøre noe på objektet som er sikret. Hvem har nøkkelkortet for å låse opp porten for å komme inn i forbindelsen? Hvem har nøklene til å åpne administrerende direktør? Hvem har kombinasjonen for å åpne safe på kontoret sitt?

Den samme tankegangen gjelder sikkerheten til filer og mapper på NTFS-filsystemer. Hver bruker på systemet har ikke et forsvarlig behov for å få tilgang til hver fil på systemet, og de trenger heller ikke ha samme type tilgang til disse filene. Akkurat som hver ansatt i et selskap ikke trenger å ha tilgang til safe på administrerende direktørs kontor, eller muligheten til å endre bedriftsrapporter, selv om de kanskje har lov til å lese dem.

tillatelser

Windows kontrollerer tilgangen til filsystemobjekter (filer og mapper) ved å stille inn tillatelser for brukere eller grupper. Disse spesifiserer hva slags tilgang brukeren eller gruppen har til objektet. Disse tillatelsene kan settes til enten tillate eller benekte en spesifikk type tilgang, og kan enten settes eksplisitt på objektet, eller implisitt gjennom arv fra overordnet mappe.

Standard tillatelser for filer er: Full kontroll, endring, lese og utføre, lese, skrive og spesiell. Mapper har en annen spesiell tillatelse, kalt Listmappeinnhold. Disse standardtillatelsene er forhåndsdefinerte sett med avanserte tillatelser som tillater mer granulær kontroll, men normalt ikke er nødvendig utenfor standardtillatelsene.

For eksempel Les og kjør standard tillatelse inkluderer følgende avanserte tillatelser:

- Gå gjennom mappe / kjør fil

- Liste mappe / lese data

- Les attributter

- Les Utvidede attributter

- Les tillatelser

Lister for tilgangskontroll

Hvert objekt i filsystemet har en tilknyttet tilgangskontrolliste (ACL). ACL er en liste over sikkerhetsidentifikatorer (SID) som har tillatelser på objektet. Local Security Authority Subsystem (LSASS) vil sammenligne SID festet til tilgangstokenet som er gitt til brukeren ved innlogging til SIDene i ACL for objektet brukeren prøver å få tilgang til. Hvis brukerens SID ikke samsvarer med noen av SIDer i ACL, vil tilgang bli nektet. Hvis det stemmer, vil den forespurte tilgangen bli gitt eller nektet basert på tillatelsene for den SID.

Det er også en evalueringsordre for tillatelser som må vurderes. Eksplisitte tillatelser har forrang fremfor implisitte tillatelser, og nekter tillatelser har forrang fremfor tillatelsestillatelser. I orden ser det slik ut:

- Eksplisitt Nekt

- Eksplisitt Tillat

- Implisitt Nekt

- Implisitt Tillat

Standard tillatelser for rotkatalog

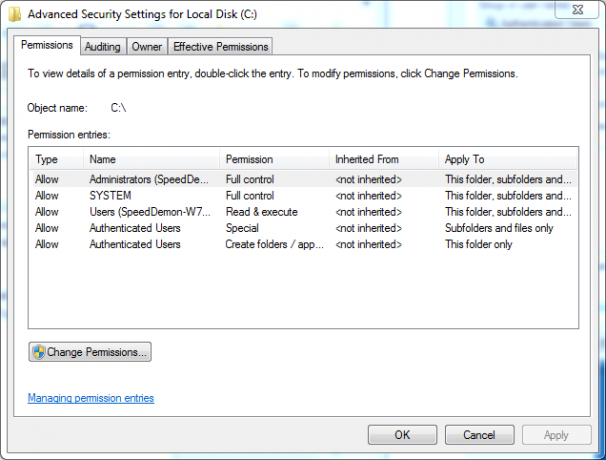

Tillatelsene gitt i rotkatalogen til en stasjon varierer litt, avhengig av om stasjonen er systemstasjonen eller ikke. Som sett på bildet nedenfor har en systemstasjon to separate Tillate oppføringer for autentiserte brukere. Det er en som tillater autentiserte brukere å opprette mapper og legge til data til eksisterende filer, men ikke til å endre eksisterende data i filen som kun gjelder rotkatalogen. Den andre gjør det mulig for autentiserte brukere å endre filer og mapper i undermapper, hvis den undermappen arver tillatelser fra roten.

Systemkatalogene (Windows, Programdata, Programfiler, Programfiler (x86), Brukere eller Dokumenter og Innstillinger, og muligens andre) arver ikke sine tillatelser fra rotkatalogen. Fordi det er systemkataloger, er tillatelsene eksplisitt satt til å forhindre utilsiktet eller ondsinnet endring av operativsystem-, program- og konfigurasjonsfiler av malware eller en hacker.

Hvis det ikke er en systemstasjon, er den eneste forskjellen at gruppen Autentiserte brukere har en enkelt tillatelsespost som gjør det mulig å endre rettigheter for rotmappen, undermappene og filene. Alle tillatelser tildelt for de 3 gruppene og SYSTEM-kontoen blir arvet gjennom hele stasjonen.

Problemanalyse

Da plakaten vår kjørte attrib kommando som prøver å fjerne alle system, skjulte og skrivebeskyttede attributter på alle filer og mapper som starter på (uspesifisert) katalog de var i, de mottok meldinger som indikerte handlingen de ønsket å utføre (Skriv attributter) var blir nektet. Avhengig av katalogen de var i da de kjørte kommandoen, er dette sannsynligvis en veldig bra ting, spesielt hvis de var i C: \.

I stedet for å prøve å kjøre denne kommandoen, hadde det vært bedre å bare endre innstillingene i Windows Utforsker / File Explorer for å vise skjulte filer og kataloger. Dette kan lett oppnås ved å gå til Organiser> Mappe- og søkealternativer i Windows Utforsker eller Fil> Endre mappe og søkealternativer i File Explorer. I dialogboksen du velger, velg Vis-fane> Vis skjulte filer, mapper og stasjoner. Når dette er aktivert, vil skjulte kataloger og filer vises som nedtonede elementer i listen.

På dette tidspunktet, hvis filene og mappene fremdeles ikke vises, er det et problem med den avanserte tillatelsen List Folder / Read Data. Enten brukeren eller en gruppe brukeren tilhører er eksplisitt eller implisitt nektet at tillatelse for de aktuelle mappene, eller brukeren ikke tilhører noen av gruppene som har tilgang til mappene.

Du kan spørre hvordan leseren kan gå direkte til en av disse mappene hvis brukeren ikke har listemappe- / lesedatatillatelser. Så lenge du kjenner banen til mappen, kan du gå til den hvis du har avanserte tillatelser til å gå gjennom Traverse Folder / Execute File. Dette er også grunnen til at det ikke er sannsynlig at det er et problem med standardtillatelsen til Listemappeinnhold. Det har både av disse avanserte tillatelsene.

Oppløsningen

Med unntak av systemkataloger arves de fleste tillatelser nedover kjeden. Så det første trinnet er å identifisere katalogen nærmest roten til stasjonen, der symptomene flater. Når denne katalogen er lokalisert, høyreklikker du på den og velger Egenskaper> Sikkerhetsfanen. Kontroller tillatelsene for hver av gruppene / brukerne som er oppført, for å bekrefte at de har en avkrysning i Tillat-kolonnen for tillatelsen Liste-mappeinnhold og ikke i Avvis-kolonnen.

Hvis ingen av kolonnene er merket av, se også på oppføringen Spesielle tillatelser. Hvis dette er merket av (enten tillat eller avslått), klikker du på Avansert knappen, da Endre tillatelser i den resulterende dialogboksen hvis du kjører Vista eller nyere. Dette vil få opp en nesten identisk dialogboks med noen få ekstra knapper. Velg riktig gruppe, klikk Redigere og sørg for at listemappen / lesedatatillatelsen er tillatt.

Hvis kontrollene er nedtonet, betyr det at den er en arvet tillatelse, og endre det bør gjøres i overordnet mappe, med mindre det er en overbevisende grunn til ikke å gjøre det, for eksempel at det er en brukers profilkatalog og overordnede er brukerne eller dokumenter og innstillinger mappe. Det er også uklokt å legge til tillatelser for en annen bruker for å kunne få tilgang til en annen brukers profilkatalog. Logg deg på som bruker for å få tilgang til filene og mappene. Hvis det er noe som bør deles, flytter du dem til katalogen for offentlig profil eller bruker fanen Deling for å la andre brukere få tilgang til ressursene.

Det er også mulig at brukeren ikke har tillatelse til å redigere tillatelsene til de aktuelle filene eller katalogene. I så fall bør Windows Vista eller nyere presentere en Kontroll av brukerkontoer (UAC) Slutt å irritere UAC-spørsmål - Hvordan lage en hvitliste for kontroll av brukerkontoer [Windows]Helt siden Vista har vi Windows-brukere blitt plaget, avlyttet, irritert og lei av brukerkontokontrollen (UAC) -meldingen som forteller oss at et program starter opp som vi med vilje lanserte. Visst, det har blitt bedre, ... Les mer ber om administratorpassord eller tillatelse til å heve brukerens privilegier for å tillate denne tilgangen. Under Windows XP skal brukeren åpne Windows Utforsker med alternativet Kjør som... og bruke Administratorkonto Windows-administratorkonto: Alt du trenger å viteFra Windows Vista er den innebygde Windows-administratorkontoen deaktivert som standard. Du kan aktivere det, men gjør det på egen risiko! Vi viser deg hvordan. Les mer for å sikre at endringene kan gjøres, hvis de ikke allerede kjører med en administrasjonskonto.

Jeg vet at mange mennesker bare vil fortelle deg å ta eierskap til katalogene og filene det gjelder, men det er det enorm forbehold om den løsningen. Hvis det vil ha innvirkning på systemfiler og / eller kataloger, vil du svekke systemets generelle sikkerhet alvorlig. Det burde aldri gjøres på root, Windows, brukere, dokumenter og innstillinger, programfiler, programfiler (x86), programdata eller inetpub-kataloger eller noen av undermappene deres.

Konklusjon

Som du kan se, er tillatelser på NTFS-stasjoner ikke altfor vanskelige, men å finne kilden til tilgangsproblemer kan være kjedelig på systemer med mange kataloger. Bevæpnet med en grunnleggende forståelse av hvordan tillatelser fungerer med tilgangskontrollister og litt iherdighet, vil det å finne og løse disse problemene snart bli barns lek.

Bruce har lekt med elektronikk siden 70-tallet, datamaskiner siden begynnelsen av 80-tallet, og svarer nøyaktig på spørsmål om teknologi han ikke har brukt eller sett hele tiden. Han irriterer seg også ved å prøve å spille gitar.