Annonse

I 2012, LinkedIn ble hacket av en ukjent russisk enhet, og seks millioner brukeropplysninger ble lekket på nettet. Fire år senere viser det seg at hackingen var langt verre enn vi først forventet. I en rapport utgitt av Vice's Motherboard, har en hacker kalt Peace solgt 117 millioner LinkedIn-opplysninger på Dark web for rundt 2200 dollar i Bitcoin.

Selv om denne episoden er en vedvarende hodepine for LinkedIn, vil den uunngåelig være verre for de tusenvis av brukere hvis data har blitt sprutet på nettet. Å hjelpe meg med å forstå det er Kevin Shabazi; en ledende sikkerhetsekspert, og administrerende direktør og grunnlegger av LogMeOnce.

Forstå LinkedIn-lekkasjen: Hvor ille er det egentlig?

Sitter sammen med Kevin, var det første han gjorde å understreke omfanget av denne lekkasjen. “Hvis tallet på 117 millioner lekkasjeopplysninger ser ut til å se gigantisk ut, må du omgruppere deg selv. I første kvartal 2012 hadde LinkedIn til sammen 161 millioner medlemmer. Dette betyr at hackere den gang ikke bare tok 117 millioner poster. ”

"I hovedsak tok de bort hele 73% av LinkedIns hele database over medlemskap."

Disse tallene taler for seg selv. Hvis du måler dataene bare med tanke på poster som er lekket, sammenligner de det med andre stornavns hacks, som PlayStation Network-lekkasjen fra 2011, eller Ashley Madison lekkasje fra i fjor 3 grunner til at Ashley Madison Hack er en alvorlig sakInternett virker ekstatisk over Ashley Madison-hacket, med millioner av utroskapers potensial utroskapsmenns detaljer hacket og utgitt på nettet, med artikler som oppsummerer individer som finnes i dataene dumpe. Hilarious, ikke sant? Ikke så fort. Les mer . Kevin var imidlertid ivrig etter å understreke at dette hacket er et fundamentalt annerledes dyr. For mens PSN-hacket bare var for å skaffe kredittkortinformasjon, og Ashley Madison-hacket var rent for å påføre selskapet og dets forlegenhet, LinkedIn-hacket “oppsluker et forretningsfokusert sosialt nettverk i mistillit. Det kan føre til at folk stiller spørsmål ved integriteten til sine interaksjoner på nettstedet. Dette for LinkedIn kan vise seg å være dødelig.

Spesielt når innholdet i datadumpen reiser alvorlige spørsmål om sikkerhetspolitikken til selskapet. Den første dumpen inkluderte brukeropplysninger, men ifølge Kevin ble ikke brukeropplysningene kryptert riktig.

“LinkedIn skal ha brukt en hasj og salt til hvert passord som innebærer å legge til noen tilfeldige tegn. Denne dynamiske variasjonen legger til et tidselement til passordet, at hvis stjålet, vil brukerne ha god tid til å endre det. "

Jeg ville vite hvorfor angriperne hadde ventet i opptil fire år før de lekket den til det mørke nettet. Kevin erkjente at angriperne hadde vist mye tålmodighet med å selge den, men det var sannsynligvis fordi de eksperimenterte med det. Du må anta at de kodet rundt det mens du utviklet matematiske sannsynligheter for å studere og forstå brukertrender, atferd og til slutt passordatferd. Se for deg nøyaktighetsnivået hvis du sender inn 117.000.000 faktiske innganger for å lage en kurve og studere et fenomen! ”

Kevin sa også at det er sannsynlig at de lekkasjeopplysningene ble brukt til å kompromittere andre tjenester, for eksempel Facebook og e-postkontoer.

Forståelig nok er Kevin forbannende kritisk til LinkedIns svar på lekkasjen. Han beskrev det som "ganske enkelt utilstrekkelig". Hans største klage er at selskapet ikke varslet brukerne sine om omfanget av breech back da det skjedde. Åpenhet, sier han, er viktig.

Han beklager også det faktum at LinkedIn ikke tok noen praktiske skritt for å beskytte brukerne sine, tilbake da lekkasjen skjedde. "Hvis LinkedIn hadde iverksatt korrigerende tiltak den gang, tvunget til passordendring og deretter jobbet med brukerne for å utdanne dem om sikkerhetspraksis, ville det vært OK." Kevin sier at hvis LinkedIn brukte lekkasjen som en mulighet til å utdanne brukerne sine om behovet for det lage sterke passord Slik genererer du sterke passord som samsvarer med din personlighetUten et sterkt passord kan du raskt finne deg selv på motta enden av en nettkriminalitet. En måte å lage et minneverdig passord kan være å matche det til din personlighet. Les mer som ikke blir resirkulert og fornyes hver nitti dag, ville datadumpen ha mindre verdi i dag.

Hva kan brukere gjøre for å beskytte seg selv?

Kevin anbefaler ikke brukerne ta til Dark web Reise til det skjulte nettet: En guide for nye forskereDenne håndboken tar deg med på en tur gjennom de mange nivåene på det dype nettet: databaser og informasjon tilgjengelig i akademiske tidsskrifter. Endelig kommer vi til portene til Tor. Les mer for å se om de er i dumpen. Faktisk sier han at det ikke er noen grunn for en bruker til å bekrefte om de i det hele tatt er påvirket. I følge Kevin, alle brukere bør ta avgjørende tiltak for å beskytte seg selv.

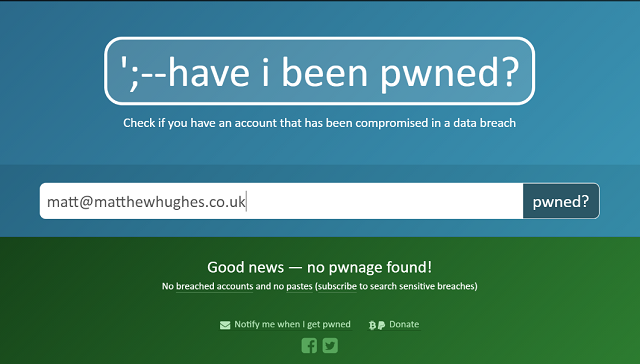

Det er verdt å legge til at LinkedIn-lekkasjen nesten helt sikkert vil finne veien til Troy Hunt Har jeg blitt pwned, der brukere trygt kan sjekke statusen sin.

Så, hva bør du gjøre? For det første, sier han, bør brukerne logge seg ut av LinkedIn-kontoene sine på alle tilkoblede enheter, og på en enhet endre passordet. Gjør det sterkt. Han anbefaler at folk genererer passordene sine ved å bruke en tilfeldig passordgenerator 5 måter å generere sikre passord på LinuxDet er avgjørende å bruke sterke passord for nettkontoer. Uten et sikkert passord, er det enkelt for andre å knekke ditt. Imidlertid kan du få datamaskinen til å velge en for deg. Les mer .

Riktignok er dette lange passord, og det er vanskelig for folk å huske. Dette, sier han, er ikke et problem hvis du bruker en passordbehandling. "Det er flere gratis og anerkjente, inkludert LogMeOnce."

Han understreker at det er viktig å velge riktig passordbehandling. “Velg en passordbehandler som bruker‘ injeksjon ’for å sette inn passord i de riktige feltene, i stedet for bare å kopiere og lime inn fra utklippstavlen. Dette hjelper deg å unngå hackeangrep via keyloggers. "

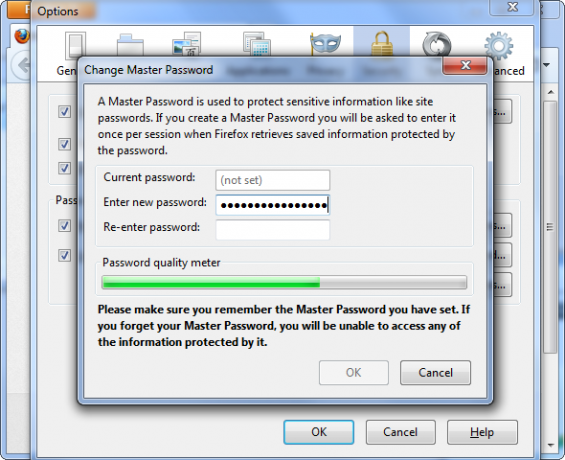

Kevin understreker også viktigheten av å bruke et sterkt hovedpassord på passordbehandleren din.

“Velg et hovedpassord som er mer enn 12 tegn. Dette er nøkkelen til ditt rike. Bruk en setning for å huske for eksempel “$ _I Love BaseBall $”. Dette tar omtrent 5 september år å bli sprukket.

Folk bør også følge beste praksis for sikkerhet. Dette inkluderer bruk av tofaktorautentisering Lås ned disse tjenestene nå med tofaktorautentiseringTo-faktor autentisering er den smarte måten å beskytte dine online kontoer. La oss ta en titt på noen av tjenestene du kan låse ned med bedre sikkerhet. Les mer . “To-faktor autentisering (2FA) er en sikkerhetsmetode som krever at brukeren oppgir to lag eller deler av identifikasjon. Dette betyr at du vil beskytte legitimasjonene dine med to forsvarslag - noe du ‘kjenner’ (et passord), og noe du ‘har’ (et engangstoken) ”.

Til slutt anbefaler Kevin at brukere av LinkedIn gir beskjed til alle i nettverket sitt om hackingen, slik at også de kan iverksette beskyttelsestiltak.

En pågående hodepine

Lekkasje av over hundre millioner poster fra LinkedIns database representerer et pågående problem for et selskap hvis omdømme har blitt besatt av andre høyprofilerte sikkerhetsskandaler. Hva som skjer videre er noens gjetning.

Hvis vi bruker PSN- og Ashley Madison-hacks som veikartene våre, kan vi forvente at nettkriminelle som ikke har tilknytning til det opprinnelige hacket, vil dra nytte av de lekste dataene, og bruke dem til å utpresse berørte brukere. Vi kan også forvente at LinkedIn grubler unnskyldninger til brukerne sine, og tilbyr dem noe - kanskje kontanter, eller mer sannsynlig en premiumkonto-kreditt - som et tegn på motsetning. Uansett må brukerne være forberedt på det verste, og ta proaktive skritt Beskytt deg selv med en årlig sikkerhetskontroll og personvernkontrollVi er nesten to måneder inn i det nye året, men det er fremdeles tid til å ta en positiv resolusjon. Glem å drikke mindre koffein - vi snakker om å ta skritt for å ivareta online sikkerhet og personvern. Les mer å beskytte seg selv.

Bildekreditt: Sarah Joy via Flickr

Matthew Hughes er programvareutvikler og skribent fra Liverpool, England. Han blir sjelden funnet uten en kopp sterk svart kaffe i hånden og elsker absolutt Macbook Pro og kameraet hans. Du kan lese bloggen hans på http://www.matthewhughes.co.uk og følg ham på twitter på @matthewhughes.