Annonse

Kodesignering er praksisen med kryptografisk signering av et programvare slik at operativsystemet og dets brukere kan bekrefte at det er trygt. Kodesignering fungerer stort sett bra. Det meste av tiden er det bare riktig programvare som bruker den tilhørende kryptografiske signaturen.

Brukere kan laste ned og installere trygt, og utviklere beskytter omdømmet til produktet sitt. Imidlertid bruker hackere og malware-distributører det eksakte systemet for å hjelpe ondsinnet kode med å skli forbi antivirus-pakker og andre sikkerhetsprogrammer.

Hvordan fungerer kodesignert malware og ransomware?

Hva er programvare som er signert med kode?

Når programvare er kodesignert, betyr det at programvaren har en offisiell kryptografisk signatur. A Certificate Authority (CA) utsteder programvaren med et sertifikat som bekrefter at programvaren er legitim og sikker å bruke.

Bedre er at operativsystemet ditt tar vare på sertifikatene, kodesjekken og bekreftelsen, slik at du ikke trenger å bekymre deg. For eksempel bruker Windows det som er kjent som

en sertifikatkjede. Sertifikatkjeden består av alle sertifikatene som trengs for å sikre at programvaren er legitim på hvert trinn.“En sertifikatkjede består av alle sertifikater som er nødvendige for å sertifisere emnet som er identifisert av sluttbeviset. I praksis inkluderer dette sluttsertifikatet, sertifikatene til mellomliggende CAer og sertifikatet til en rot CA som er klarert av alle parter i kjeden. Hver mellomliggende CA i kjeden har et sertifikat utstedt av CA ett nivå over det i tillitshierarkiet. Roten CA utsteder et sertifikat for seg selv. "

Når systemet fungerer, kan du stole på programvare. CA og kodesigneringssystem krever enorm tillit. I forlengelsen av dette er skadelig ondsinnet, upålitelig og skal ikke ha tilgang til et sertifikatutstyr eller kodesignering. Heldigvis er det i praksis slik systemet fungerer.

Inntil malware-utviklere og hackere finner en vei rundt det, selvfølgelig.

Hackere stjeler sertifikater fra sertifikatmyndigheter

Antiviruset ditt vet at skadelig programvare er skadelig fordi det har en negativ effekt på systemet ditt. Det utløser advarsler, brukere rapporterer om problemer, og antivirus kan opprette en malware-signatur for å beskytte andre datamaskiner ved hjelp av det samme antivirusverktøyet.

Hvis malware-utviklerne kan signere sin ondsinnede kode ved å bruke en offisiell kryptografisk signatur, vil ingenting av det skje. I stedet vil den kodesignerte skadelige programvaren gå gjennom inngangsdøren mens antiviruset ditt og operativsystemet ruller ut den røde løperen.

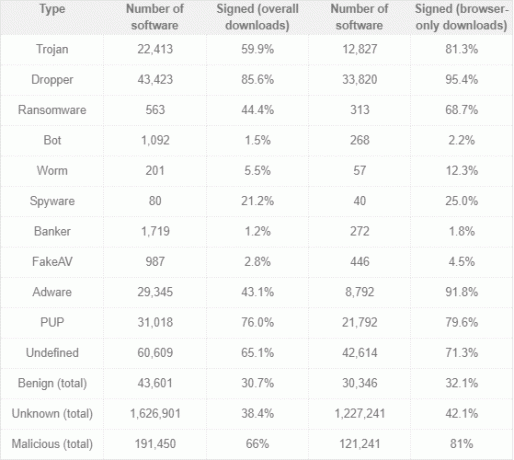

Trend Micro-forskning fant ut at det er et helt marked for skadelig programvare som støtter utvikling og distribusjon av kodesignert skadelig programvare. Malware-operatører får tilgang til gyldige sertifikater som de bruker for å signere ondsinnet kode. Tabellen nedenfor viser volumet av skadelig programvare som bruker kodesignering for å unndra seg antivirus, fra og med april 2018.

Trend Micro-forskningen fant at rundt 66 prosent av skadelig programvare som ble samplet var kodesignert. Videre har visse malware-typer flere forekomster av kodesignering, for eksempel trojanere, droppers og ransomware. (Her er syv måter å unngå et ransomware-angrep på 7 måter å unngå å bli rammet av RansomwareRansomware kan bokstavelig talt ødelegge livet ditt. Gjør du nok for å unngå å miste personlige data og bilder til digital utpressing? Les mer !)

Hvor kommer kodesigneringssertifikater fra?

Distributører og utviklere av skadelig programvare har to alternativer når det gjelder offisielt signert kode. Sertifikater blir enten stjålet fra en Certificate Authority (direkte eller for videresalg), eller en hacker kan forsøke å etterligne en legitim organisasjon og falske kravene deres.

Som du forventer er et Certificate Authority et fristende mål for enhver hacker.

Det er ikke bare hackere som øker økningen i kodesignert skadelig programvare. Påståtte skruppelløse leverandører med tilgang til legitime sertifikater selger pålitelige kodesigneringssertifikater også til malware-utviklere og distributører. Et team av sikkerhetsforskere fra Masaryk University i Tsjekkia og Maryland Cybersecurity Center (MCC) oppdaget fire organisasjoner som selger [PDF] Microsoft Authenticode-sertifikater til anonyme kjøpere.

"Nyere målinger av økosystemet for Windows-kodesigneringssertifikat har fremhevet ulike former for misbruk som gjør at forfattere av skadelig programvare kan produsere ondsinnet kode som inneholder gyldige digitale signaturer."

Når en malware-utvikler har et Microsoft Authenticode-sertifikat, kan de signere all skadelig programvare i et forsøk på å negere Windows-sikkerhetskodesignering og sertifikatbasert forsvar.

I andre tilfeller, i stedet for å stjele sertifikatene, vil en hacker kompromittere en programvarebyggeserver. Når en ny programvareversjon frigis for publikum, har den et legitimt sertifikat. Men en hacker kan også inkludere deres ondsinnede kode i prosessen. Du kan lese om et nylig eksempel på denne typen angrep nedenfor.

3 Eksempler på kodet signert skadelig programvare

Så hvordan ser kodesignert malware ut? Her er tre kodesignerte malwareeksempler:

- Stuxnet malware. Den skadelige programvaren som var ansvarlig for å ødelegge det iranske atomprogrammet, brukte to stjålne sertifikater for å forplante, sammen med fire forskjellige utnyttelser på null dager. Sertifikatene ble stjålet fra to separate selskaper - JMicron og Realtek - som delte en enkelt bygning. Stuxnet brukte de stjålne sertifikatene for å unngå det da nylig introduserte Windows-kravet om at alle drivere måtte bekrefte (signering av sjåfør).

- Asus-serverbrudd. En gang mellom juni og november 2018 brøt hackere en Asus-server selskapet bruker for å presse programvareoppdateringer til brukere. Forskere ved Kaspersky Lab fant det rundt 500 000 Windows-maskiner mottok den ondsinnede oppdateringen før noen skjønte det. I stedet for å stjele sertifikatene, signerte hackerne malware med legitime Asus digitale sertifikater før programvareserveren distribuerte systemoppdateringen. Heldigvis var skadelig programvare målrettet og hardkodet for å søke etter 600 spesifikke maskiner.

- Flame malware. Modulær skadelig variant av flammen er rettet mot land i Midtøsten, og bruker falske signerte sertifikater for å unngå oppdagelse. (Hva er modulær malware, uansett Modular Malware: Det nye stealthy angrepet som stjeler dataene dineMalware er blitt vanskeligere å oppdage. Hva er modulær malware, og hvordan du stopper det med å ødelegge din PC? Les mer ?) Flame-utviklerne utnyttet en svak kryptografisk algoritme for å feilaktig signere kodesigneringssertifikatene, slik at det ser ut som om Microsoft hadde signert dem. I motsetning til Stuxnet som hadde et ødeleggende element, er Flame et verktøy for spionasje, og oppsøker PDF-er, AutoCAD-filer, tekstfiler og andre viktige industridokumenttyper.

Hvordan unngå kodesignet skadelig programvare

Tre forskjellige malware-varianter, tre forskjellige typer kodesigneringsangrep. Den gode nyheten er at mest skadelig programvare av denne typen, i det minste på det nåværende tidspunkt, er veldig målrettet.

Vendingen er at på grunn av suksessraten for slike malware-varianter som bruker kodesignering for å unngå påvisning, forventer at flere malware-utviklere bruker teknikken for å sikre at deres egne angrep er det vellykket.

I tillegg til dette er det ekstremt vanskelig å beskytte mot kodesignert malware. Det er viktig å holde systemet og antivirusprogrammet oppdatert. Unngå å klikke på ukjente lenker, og dobbeltsjekke hvor en kobling tar deg før du følger den.

Annet enn å oppdatere antiviruset ditt, sjekk listen over hvordan du kan unngå skadelig programvare Antivirusprogramvare er ikke nok: 5 ting du må gjøre for å unngå skadelig programvareHold deg trygg og sikker på nettet etter at du har installert antivirusprogramvare ved å følge disse trinnene for tryggere databehandling. Les mer !

Gavin er seniorforfatter for MUO. Han er også redaktør og SEO manager for MakeUseOfs kryptofokuserte søsterside, Blocks Decoded. Han har en BA (Hons) samtidsskriving med digital kunstpraksis plyndret fra åsene i Devon, i tillegg til over et tiår med profesjonell skrivingerfaring. Han liker store mengder te.