Annonse

Er passordet ditt sikkert? Vi har alle hørt mange råd om hva slags passord du aldri bør velge - og det er forskjellige verktøy som hevder å vurdere sikkerheten til passordet ditt på nettet Legg passordene dine gjennom sprekkprøven med disse fem verktøyene for passordstyrkeAlle av oss har lest en god del av spørsmål om hvordan sprekker jeg et passord. Det er trygt å si at de fleste av dem er til ubehagelige formål enn for en nysgjerrig. Bruker passord ... Les mer . Disse kan imidlertid bare være tvilsomme nøyaktige. Den eneste måten å virkelig teste sikkerheten til passordene dine er å prøve å ødelegge dem.

Så i dag skal vi gjøre akkurat det. Jeg skal vise deg hvordan du bruker et verktøy som ekte hackere bruker for å knekke passord, og vise deg hvordan du bruker det for å sjekke ditt. Hvis den mislykkes i testen, viser jeg deg hvordan du kan velge tryggere passord vil vent.

Sette opp Hashcat

Verktøyet vi skal bruke heter Hashcat. Offisielt er den beregnet på passordgjenoppretting 6 gratis verktøy for gjenoppretting av passord for Windows Les mer

, men i praksis er dette litt som å si BitTorrent Beat the oppblåsthet! Prøv disse lette BitTorrent-klienteneVåpen deler ikke ulovlige filer. Folk deler ulovlige filer. Eller vent, hvordan går det igjen? Det jeg mener å si er at BitTorrent ikke bør disses ut fra potensialet for piratkopiering. Les mer er ment å laste ned filer uten copyright. I praksis blir det ofte brukt av hackere som prøver å bryte passord stjålet fra usikre servere Ashley Madison Leak No Big Deal? Tenk igjenDiskret online datingside Ashley Madison (hovedsakelig rettet mot å lure ektefeller) er blitt hacket. Dette er imidlertid en langt mer alvorlig sak enn det som er blitt fremstilt i pressen, med betydelige konsekvenser for brukernes sikkerhet. Les mer . Som en bivirkning gjør dette det til en veldig kraftig måte å teste passordsikkerhet.Merk: denne opplæringen er for Windows. De av dere på Linux kan sjekke ut videoen nedenfor for en ide om hvor du kan komme i gang.

Du kan få Hashcat fra hashcat.net nettside. Last ned og pakker den ut i nedlastingsmappen. Neste gang vil vi trenge å få noen tilleggsdata for verktøyet. Vi kommer til å skaffe oss en ordeliste, som i utgangspunktet er en enorm database med passord som verktøyet kan bruke som utgangspunkt, nærmere bestemt rockyou.txt datasett. Last ned den, og legg den inn i Hashcat-mappen. Forsikre deg om at den heter 'rockyou.txt'

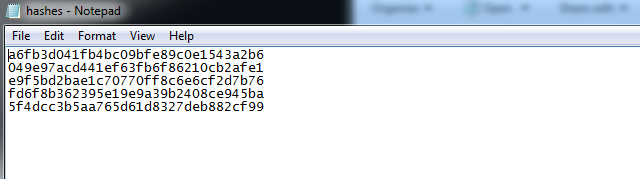

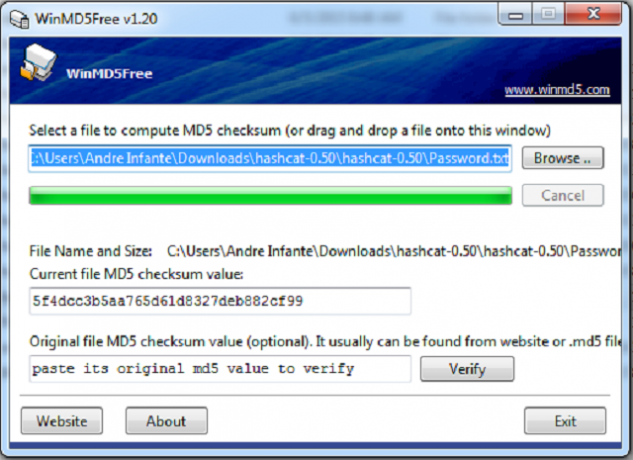

Nå trenger vi en måte å generere hasjene på. Vi bruker WinMD5, som er et lett freewareverktøy som hashes spesifikke filer. Last ned den, pakker den ut og slipp den inn i Hashcat-katalogen. Vi skal lage to nye tekstfiler: hashes.txt og password.txt. Sett begge i Hashcat-katalogen.

Det er det! Du er ferdig.

A People's History of the Hacker Wars

Før vi faktisk bruker dette programmet, la oss snakke litt om hvordan passord faktisk blir ødelagte, og hvordan vi kom til dette punktet.

Veien tilbake i den tåpelige historien til informatikk, var det standard praksis for nettsteder å lagre brukerpassord i ren tekst. Dette virker som det er fornuftig. Du må bekrefte at brukeren sendte inn riktig passord. En åpenbar måte å gjøre det på er å oppbevare en kopi av passordene i en liten fil et sted, og sjekke brukerens innsendte passord mot listen. Lett.

Dette var en enorm katastrofe. Hackere ville få tilgang til serveren via en eller annen uhyggelig taktikk (som spør høflig), stjele passordlisten, logg inn og stjele alles penger. Da sikkerhetsforskere plukket seg opp fra røykevrak fra den katastrofen, var det tydelig at vi trengte å gjøre noe annerledes. Løsningen ble hashing.

For de som ikke er kjent, a hasjfunksjon Hva alt dette MD5 Hash-stoffet egentlig betyr [Teknologi forklart]Her er en fullstendig nedslipp av MD5, hashing og en liten oversikt over datamaskiner og kryptografi. Les mer er et stykke kode som tar et stykke informasjon og skrubber det matematisk opp i et fast lengde stykke søppel. Dette kalles ‘hashing’ dataene. Det som er kult med dem, er at de bare går i en retning. Det er veldig enkelt å ta med seg et stykke informasjon og finne ut dets unike hasj. Det er veldig vanskelig å ta en hasj og finne en informasjon som genererer den. Faktisk, hvis du bruker et tilfeldig passord, må du prøve alle mulige kombinasjoner for å gjøre det, noe som er mer eller mindre umulig.

De av dere som følger med hjemme, vil kanskje merke at hasj har noen virkelig nyttige egenskaper for passordapplikasjoner. I stedet for å lagre passordet, kan du lagre hasjene til passordene. Når du vil bekrefte et passord, hasker du det, sletter originalen og kontrollerer det mot listen over hasjer. Hash-funksjoner leverer de samme resultatene, slik at du fremdeles kan bekrefte at de sendte inn riktig passord. Avgjørende er at de faktiske klartekstpassordene aldri blir lagret på serveren. Så når hackere bryter serveren, kan de ikke stjele passord - bare ubrukelig hasj. Dette fungerer rimelig bra.

Hackernes svar på dette var å bruke mye tid og energi på å komme opp med virkelig smarte måter å snu hasj på Ophcrack - et passordhackverktøy for å knekke nesten ethvert Windows-passordDet er mange forskjellige grunner til at man ønsker å bruke et hvilket som helst antall hackverktøy for passord for å hacke et Windows-passord. Les mer .

Slik fungerer Hashcat

Vi kan bruke flere strategier for dette. Noe av det mest robuste er det som Hashcat bruker, som er å merke at brukere ikke er veldig fantasifulle og har en tendens til å velge samme slags passord.

For eksempel består de fleste passord av ett eller to engelske ord, et par tall, og kanskje noen "leet-speak" brevutskiftninger eller tilfeldig store bokstaver. Av de valgte ordene er noen mer sannsynlige enn andre: ‘passord’, navnet på tjenesten, brukernavnet ditt og ‘hallo’ er alle populære. Ditto populære kjæledyr navn, og inneværende år.

Når du vet dette, kan du begynne å generere veldig sannsynlige gjetninger om hva forskjellige brukere kan ha valgt, som (til slutt) skal tillate deg å gjette riktig, bryte hasj og få tilgang til innloggingen deres legitimasjon. Dette høres ut som en håpløs strategi, men husk at datamaskiner går latterlig raskt. En moderne datamaskin kan prøve millioner av gjetninger i sekundet.

Dette er hva vi skal gjøre i dag. Vi later som passordene dine er i en hasjliste i hendene på en ondsinnet hacker, og kjører det samme hasjkrakkverktøyet som hackere bruker på dem. Tenk på det som en brannøvelse for din online sikkerhet. La oss se hvordan det går!

Hvordan bruke Hashcat

Først må vi generere hasjene. Åpne WinMD5, og filen 'password.txt' (i notisblokk). Skriv inn ett av passordene dine (bare ett). Lagre filen. Åpne den med WinMD5. Du ser en liten boks som inneholder hasj for filen. Kopier det til ‘hashes.txt’ -filen, og lagre den. Gjenta dette, legg til hver fil til en ny linje i 'hashes.txt' -filen til du har en hasj for hvert passord du rutinemessig bruker. Deretter, bare for moro skyld, legger du hasjen for ordet ‘passord’ som den siste linjen.

Det er her verdt å merke seg at MD5 ikke er et veldig bra format for lagring av passord-hasj - det er ganske raskt å beregne, noe som gjør brute-tvang mer levedyktig. Siden vi utfører destruktiv testing, er dette faktisk et pluss for oss. I en ekte passordlekkasje vil passordene våre skyltes med Scrypt eller en annen sikker hasjfunksjon, som er tregere å teste. Ved å bruke MD5, kan vi i hovedsak simulere å kaste mye mer prosessorkraft og tid på problemet enn vi faktisk har tilgjengelig.

Neste, sørg for at filen 'hashes.txt' er lagret, og få opp Windows PowerShell. Naviger til Hashcat-mappen (CD .. går opp et nivå, ls lister opp gjeldende filer, og cd [filnavn] går inn i en mappe i gjeldende katalog). Skriv nå ./hashcat-cli32.exe –hash-type = 0 –attack-mode = 8 hashes.txt rockyou.txt.

Den kommandoen sier i utgangspunktet “Kjør Hashcat-applikasjonen. Sett den til å fungere på MD5-hasj, og bruk et "prins-modus" -angrep (som bruker en rekke forskjellige strategier for å lage variasjoner på ordene i listen). Forsøk å bryte oppføringer i filen 'hashes.txt', og bruk filen 'rockyou.txt' som en ordbok.

Trykk på Enter, og godta EULA (som i utgangspunktet sier “Jeg lyser svor at jeg ikke vil hacke noe med dette”), og la det løpe. Hash for passord skal dukke opp om et sekund eller to. Etter det er det bare et spørsmål om å vente. Svake passord vil dukke opp i løpet av minutter på en rask, moderne CPU. Normale passord dukker opp om et par timer til en dag eller to. Sterke passord kan ta veldig lang tid. Et av mine eldre passord ble ødelagt på under ti minutter.

Du kan la dette gå så lenge du har lyst. Jeg foreslår minst over natten, eller på PC-en mens du er på jobb. Hvis du gjør det hele døgnet, er passordet ditt sannsynligvis sterkt nok for de fleste applikasjoner - selv om dette ikke er noen garanti. Hackere kan være villige til å kjøre disse angrepene i lang tid, eller ha tilgang til en bedre ordliste. Hvis du er i tvil om passordssikkerheten din, kan du få en bedre.

Passordet mitt ble ødelagt: Hva nå?

Noen av passordene dine holdt ikke mer enn sannsynlig. Så hvordan kan du generere sterke passord for å erstatte dem? Som det viser seg, en virkelig sterk teknikk (popularisert av xkcd) er passord. Åpne en nærmeste bok, bla til en tilfeldig side og legg fingeren ned på en side. Ta nærmeste substantiv, verb, adjektiv eller adverb, og husk det. Når du har fire eller fem, må du dem sammen uten mellomrom, antall eller store bokstaver. IKKE bruk “correcthorsebatterystaple”. Det er dessverre blitt populært som passord, og er inkludert i mange ordlister.

Et eksempel på et passord som jeg nettopp genererte fra en science fiction antologi som satt på salongbordet mitt, er "leanedsomeartisansharmingdarling" (ikke bruk dette, heller). Dette er mye lettere å huske enn en vilkårlig streng med bokstaver og tall, og er sannsynligvis sikrere. Innfødte engelsktalende har et fungerende ordforråd på omtrent 20 000 ord. Som et resultat, for en sekvens av fem tilfeldig valgte vanlige ord, er det 20 000 ^ 5, eller omtrent tre sextillioner mulige kombinasjoner. Dette er utenfor rekkevidden til ethvert nåværende brute force-angrep.

I motsetning til dette vil et tilfeldig valgt åtte-tegn passord bli syntetisert i form av tegn, med omtrent 80 muligheter inkludert store bokstaver, små bokstaver, tall, tegn og mellomrom. 80 ^ 8 er bare en firedobling. Det høres fremdeles stort ut, men å bryte det er faktisk innenfor muligheten. Gitt ti avanserte stasjonære datamaskiner (som hver kan gjøre omtrent ti millioner hasj per sekund), det kan være tvangs-tvang om noen måneder - og sikkerheten faller helt fra hverandre hvis den ikke faktisk er det tilfeldig. Det er også mye vanskeligere å huske.

Et annet alternativ er å bruke en passordbehandling, som kan generere sikre passord for deg når du er på farten, som alle kan ‘låses opp’ ved hjelp av et enkelt hovedpassord. Du må fremdeles velge et virkelig godt hovedpassord (og hvis du glemmer det, har du problemer) - men hvis passordet hashes er lekket i et brudd på nettstedet, har du et sterkt ekstra lag med sikkerhet.

Konstant årvåkenhet

God passordsikkerhet er ikke veldig vanskelig, men det krever at du er oppmerksom på problemet og tar skritt for å være sikker. Denne typen destruktive tester kan være en god oppvåkning. Det er en ting å vite, intellektuelt, at passordene dine kan være usikre. Det er en annen å faktisk se den komme ut av Hashcat etter noen minutter.

Hvordan holdt passordene dine opp? Gi oss beskjed i kommentarene!

Andre er en skribent og journalist med base i Sørvest, og garantert å være funksjonell opptil 50 grader Celcius, og er vanntett til en dybde på tolv meter.