Annonse

Noen ganger vises en ny malware-variant som en rask påminnelse om at sikkerhetsinnsatsene alltid øker. QakBot / Pinkslipbot bank-trojaneren er en av dem. Den skadelige programvaren, som ikke er fornøyd med å samle inn legitimasjon, kan nå henge og fungere som en kontrollserver - lenge etter at et sikkerhetsprodukt stopper det opprinnelige formålet.

Hvordan forblir OakBot / Pinkslipbot aktiv? Og hvordan kan du fjerne det helt fra systemet ditt?

QakBot / Pinkslipbot

Denne banktrojaneren har to navn: QakBot og Pinkslipbot. Malware selv er ikke nytt. Den ble først satt ut på slutten av 2000-tallet, men forårsaker fortsatt problemer over et tiår senere. Nå har trojaneren mottatt en oppdatering som forlenger ondsinnet aktivitet, selv om et sikkerhetsprodukt begrenser det opprinnelige formålet.

Infeksjonen bruker universal plug-and-play (UPnP) for å åpne porter og tillate innkommende tilkoblinger fra hvem som helst på internett. Pinkslipbot brukes deretter til å høste innloggingsinformasjon. Det vanlige utvalget av ondsinnede verktøy: tasteloggere, passordstealere, MITM-nettleserangrep, digitalt sertifikatstyveri, FTP og POP3-legitimasjon og mer. Den skadelige programvaren kontrollerer et botnet beregnet å inneholde over 500 000 datamaskiner. (

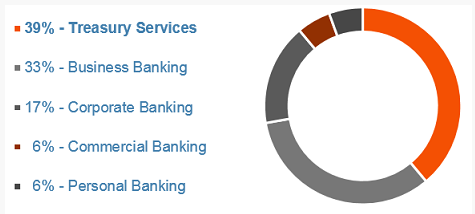

Hva er et botnet, likevel? Er PCen din en zombie? Og hva er en zombie-datamaskin, liksom? [MakeUseOf Explains]Har du noen gang lurt på hvor all Internett-spam kommer fra? Du mottar sannsynligvis hundrevis av spamfiltrerte søppel-e-poster hver dag. Betyr det at det er hundre og tusenvis av mennesker der ute som sitter ... Les mer )Den skadelige programvaren fokuserer hovedsakelig på den amerikanske banksektoren, med 89 prosent av infiserte enheter funnet i enten finans-, bedrifts- eller kommersielle bankanlegg.

En ny variant

Forskere ved McAfee Labs oppdaget den nye Pinkslipbot-varianten.

“Ettersom UPnP antar at lokale applikasjoner og enheter er pålitelige, tilbyr den ingen sikkerhetsbeskyttelse og er utsatt for misbruk av infiserte maskiner i nettverket. Vi har observert flere proxyserver for Pinkslipbot-kontrollserver som er vert på separate datamaskiner i samme hjem nettverk så vel som det som ser ut til å være et offentlig Wi-Fi-hotspot, sier McAfee Anti-Malware Researcher Sanchit Karve. "Så langt vi vet, er Pinkslipbot den første malware som bruker infiserte maskiner som HTTPS-baserte kontrollservere og den andre kjørbare-baserte skadelige programvaren som bruker UPnP for portvideresending etter beryktet Conficker orm i 2008. ”

Følgelig forsøker McAfee-forskerteamet (og andre) å finne nøyaktig hvordan en infisert maskin blir en fullmektig. Forskere mener tre faktorer spiller en viktig rolle:

- En IP-adresse i Nord-Amerika.

- En høyhastighets internettforbindelse.

- Muligheten til å åpne porter på en internettgateway ved hjelp av UPnP.

For eksempel laster ned skadelig programvare et bilde ved å bruke Comcast'sSpeed Test-tjeneste for å dobbeltsjekke at det er tilstrekkelig båndbredde tilgjengelig.

Når Pinkslipbot finner en passende målmaskin, utsteder skadelig programvare en Simple Service Discovery Protocol-pakke for å se etter internett Gateway Devices (IGD). I sin tur blir IGD sjekket for tilkoblingsmuligheter, med et positivt resultat som ser etableringen av regler for portvideresending.

Som et resultat, når malware-forfatteren bestemmer om en maskin er egnet for infeksjon, laster ned en Trojan-binær ned. Dette er ansvarlig for kontrollserverens proxy-kommunikasjon.

Vanskelig å utslette

Selv om din antivirus- eller anti-malware-pakke har oppdaget og fjernet QakBot / Pinkslipbot, er det en sjanse for at den fremdeles fungerer som en kontrollserver-proxy for skadelig programvare. Datamaskinen din kan fremdeles være sårbar, uten at du vet det.

“Portvideresendingsreglene opprettet av Pinkslipbot er for generiske til å fjerne automatisk uten å risikere tilfeldige feilkonfigurasjoner av nettverket. Og ettersom de fleste malware ikke forstyrrer port-videresending, kan det hende at anti-malware-løsninger ikke tilbakestiller slike endringer, sier Karve. "Dessverre betyr dette at datamaskinen din fremdeles kan være sårbar for angrep utenfor, selv om antimalware-produktet ditt har fjernet alle Pinkslipbot-binærene fra systemet."

Den skadelige programvaren har ormekapabilitter Virus, spyware, malware, etc. Forklaret: Forstå trusler på nettetNår du begynner å tenke på alle tingene som kan gå galt når du surfer på Internett, begynner nettet å se ut som et ganske skummelt sted. Les mer , noe som betyr at den kan replikere seg selv gjennom delte nettverksstasjoner og andre flyttbare medier. I følge IBM X-Force forskere, har det forårsaket sperring av Active Directory (AD), og tvunget ansatte i berørte bankorganisasjoner offline i flere timer om gangen.

En kort fjerning guide

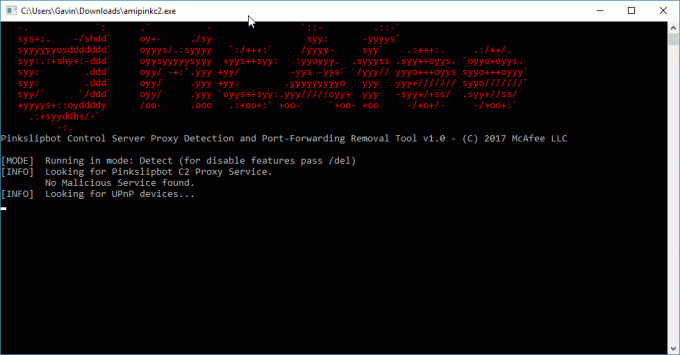

McAfee har gitt ut Pinkslipbot Control Server Proxy Detection and Port-Forwarding Removal Tool (eller PCSPDPFRT, for kort… Jeg spøker). Verktøyet er tilgjengelig for nedlasting akkurat her. Videre er en kort bruksanvisning tilgjengelig her [PDF].

Når du har lastet ned verktøyet, høyreklikker du og Kjør som administrator.

Verktøyet skanner automatisk systemet ditt i "detekteringsmodus." Hvis det ikke er noen ondsinnet aktivitet, lukkes verktøyet automatisk uten å gjøre endringer i system- eller rutekonfigurasjonen.

Imidlertid, hvis verktøyet oppdager et skadelig element, kan du ganske enkelt bruke /del kommando for å deaktivere og fjerne portvideresendingsreglene.

Unngå oppdagelse

Det er litt overraskende å se en bank-trojan av denne sofistikasjonen.

Bortsett fra den nevnte Conficker-ormen, er informasjon om ondsinnet bruk av UPnP av skadelig programvare knapp. " Mer relevant er det et tydelig signal om at IoT-enheter som bruker UPnP er et enormt mål (og sårbarhet). Når IoT-enheter blir allestedsnærværende, må du innrømme at nettkriminelle har en gylden mulighet. (Selv kjøleskapet ditt er i faresonen! Samsungs Smart Kjøleskap Just Got Pwned. Hva med resten av ditt smarte hjem?En sårbarhet med Samsungs smarte kjøleskap ble oppdaget av Storbritannias-baserte infosec-firmaet Pen Test Parters. Samsungs implementering av SSL-kryptering sjekker ikke gyldigheten av sertifikatene. Les mer )

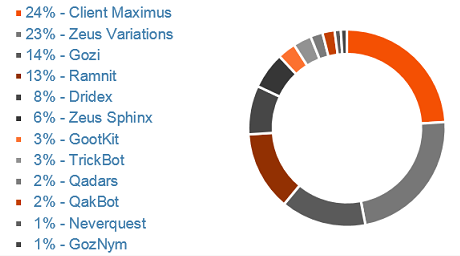

Men mens Pinkslipbot overgår til en vanskelig å fjerne skadelig variant, er den fremdeles bare rangert som nr. 10 i de mest utbredte økonomiske skadetypetyper. Topplassen holdes fortsatt av Klient Maximus.

Begrensning er fortsatt nøkkelen til å unngå økonomisk skadelig programvare, det være den som bruker, foretak eller hjemmebrukere. Grunnopplæring mot phishing Slik oppdager du en phishing-e-postDet er tøft å fange en phishing-e-post! Svindlere utgjør som PayPal eller Amazon, og prøver å stjele passordet ditt og kredittkortinformasjonen, er deres bedrag nesten perfekt. Vi viser deg hvordan du kan oppdage svindelen. Les mer og andre former for målrettet ondsinnet aktivitet Hvordan svindlere bruker phishing-e-poster for å målrette studenterAntall svindel rettet mot studenter øker, og mange faller i disse fellene. Her er hva du trenger å vite, og hva du bør gjøre for å unngå dem. Les mer gå en massiv måte å stoppe denne typen infeksjoner som kommer inn i en organisasjon - eller til og med hjemmet ditt.

Påvirket av Pinkslipbot? Var det hjemme eller organisasjonen din? Ble du låst ute av systemet ditt? Gi oss beskjed om opplevelsene dine nedenfor!

Bildekreditt: akocharm via Shutterstock

Gavin er seniorforfatter for MUO. Han er også redaktør og SEO manager for MakeUseOfs kryptofokuserte søsterside, Blocks Decoded. Han har en BA (Hons) samtidsskriving med digital kunstpraksis plyndret fra åsene i Devon, i tillegg til over et tiår med profesjonell skrivingerfaring. Han liker store mengder te.