Annonse

Tor er et av de kraftigste verktøyene for å beskytte personvernet ditt på internett. Men som sett de siste årene kommer kraften til Tor med begrensninger. I dag skal vi se på hvordan Tor fungerer, hva det gjør og ikke gjør, og hvordan du kan være trygg mens du bruker det.

Les videre for måter du kan være sikker på mot useriøse eller dårlige Tor-avkjøringsnoder.

Tor i et nøtteskall: Hva er Tor?

Tor fungerer slik: når du sender en melding gjennom Tor, sendes den på et tilfeldig kurs i hele Tor-nettverket. Det gjør dette ved hjelp av en teknologi kjent som "løkruting." Ruting av løk er litt som å sende en melding forseglet i en serie konvolutter, hver sikret med en hengelås.

Hver node i nettverket dekrypterer meldingen ved å åpne den ytterste konvolutten for å lese neste destinasjon, og deretter sende de fortsatt forseglede (krypterte) indre konvoluttene til neste adresse.

Som et resultat kan ingen individuell Tor-nettverksnode se mer enn en enkelt lenke i kjeden, og meldingsbanen blir ekstremt vanskelig å spore.

Etter hvert må imidlertid meldingen avvikle et sted. Hvis den skal til en "Tor skjult tjeneste", forblir dataene dine i Tor-nettverket. En Tor skjult tjeneste er en server med direkte forbindelse til Tor-nettverket og uten tilkobling til det vanlige internett (noen ganger referert til som clearnet).

Men hvis du bruker Tor Browser og Tor-nettverket som en proxy til clearnet, blir det litt mer komplisert. Trafikken din må gå gjennom en "avkjøringsnode." En avkjøringsnode er en spesiell type Tor-nod som fører internetttrafikken din tilbake til clearnet.

Mens flertallet av Tor exit-noder er fine, er noen et problem. Internett-trafikken din er sårbar for å snuppe seg fra en utgangsnode. Men det er viktig å merke seg at det er langt fra alle av dem. Hvor ille er problemet? Kan du unngå skadelige utgangsnoder?

Hvordan fange dårlige Tor avkjøringsnoder

En svensk sikkerhetsforsker som brukte navnet Chloe, utviklet en teknikk som triks korrupte Tor exit noder å avsløre seg [Internet Archive link; originalblogg er ikke lenger aktiv]. Teknikken er kjent som en honeypot, og slik fungerer den.

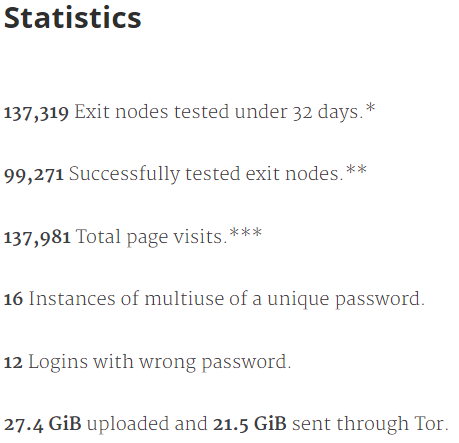

For det første satte Chloe opp et nettsted med et legitimt domenenavn og webdesign for å tjene som honningpott. For den spesifikke testen opprettet Chloe et domene som lignet en Bitcoin-selger. Deretter lastet Chloe ned en liste over hver Tor-avgangsnode som var aktiv den gangen, logget på Tor og brukte hver Tor-avgangsnode på sin side for å logge inn på nettstedet.

For å holde resultatene rene, brukte hun en unik konto for hver aktuelle exit-knute (rundt 1400 på tidspunktet for forskningen).

Deretter la Chloe seg tilbake og ventet i en måned. Eventuelle avkjøringsnoder som forsøkte å stjele påloggingsinformasjon fra den eksisterende Tor-trafikken, vil se de unike påloggingsdetaljene, stjele brukernavnet og passordet og forsøke å bruke det. Honeypot-kjøpmannsnettstedet noterte påloggingsforsøkene og noterte.

Fordi hver brukernavn og passordkombinasjon var unik for hver exit-node, avdekket Chloe raskt flere ondsinnede Tor exit-noder.

Av de 1400 nodene forsøkte 16 å stjele innloggingsinformasjon. Det virker ikke som mange, men selv en er for mye.

Er Tor avkjøringsnoder farlige?

Chloes Tor exit node honeypot eksperiment var opplysende. Det illustrerte at ondsinnede Tor exit-noder vil benytte anledningen til å bruke all data de kan skaffe seg.

I dette tilfellet tok honypot-forskningen bare opp Tor-avkjøringsnodene hvis operatører har interesse av å raskt stjele noen få Bitcoins. Du må vurdere at en mer ambisiøs kriminell sannsynligvis ikke ville dukket opp i en så enkel honeypot.

Det er imidlertid en angående demonstrasjon av skaden som en ondsinnet Tor-utgangsnode kan gjøre, gitt muligheten.

Tilbake i 2007 kjørte sikkerhetsforsker Dan Egerstad fem kompromitterte Tor exit-noder som et eksperiment. Egerstad fant seg raskt i besittelse av påloggingsdetaljer for tusenvis av servere over hele verden - inkludert servere som tilhørte de australske, indiske, iranske, japanske og russiske ambassadene. Forståelig nok kommer disse med en enorm mengde ekstremt sensitiv informasjon.

Egerstad anslår at 95% av trafikken som kjører gjennom Tor-avkjøringsnodene hans, var ukryptert ved bruk av standard HTTP-protokollen, noe som ga ham fullstendig tilgang til innholdet.

Etter at han la ut forskningen sin på nettet, ble Egerstad angrepet av svensk politi og tatt i varetekt. Han hevder at en av politifolkene fortalte ham at pågripelsen skyldtes det internasjonale presset rundt lekkasjen.

5 måter å unngå ondsinnede Tor-avslutningsnoder

De utenlandske maktene hvis informasjon ble kompromittert gjorde en grunnleggende feil; de misforsto hvordan Tor fungerer og hva det er for. Antagelsen er at Tor er et ende-til-ende krypteringsverktøy. Det er det ikke. Tor vil anonymisere opprinnelsen til nettlesingen og meldingen din, men ikke innholdet.

Hvis du bruker Tor for å surfe på det vanlige internett, kan en exit-knute snuppe på nettleserøkten. Det gir et kraftig incentiv for samvittighetsløse mennesker til å sette opp utkjøringsnoder utelukkende for spionasje, tyveri eller utpressing.

Den gode nyheten er at det er noen enkle triks du kan bruke for å beskytte ditt privatliv og sikkerhet mens du bruker Tor.

1. Hold deg på Darkweb

Den enkleste måten å holde seg trygg mot dårlige avkjøringsnoder er ikke å bruke dem. Hvis du holder deg til å bruke Tor skjulte tjenester, kan du holde all kommunikasjonen kryptert, uten å gå ut til clearnet. Dette fungerer bra når det er mulig. Men det er ikke alltid praktisk.

Gitt at Tor-nettverket (noen ganger referert til som “mørkwebben”) er tusenvis av ganger mindre enn det vanlige internett, vil du ikke alltid finne det du leter etter. Hvis du vil bruke et sosialt medieside (bar Facebook, som driver et Tor-løksted Hvordan bla gjennom Facebook over Tor i 5 trinnVil du være sikker når du bruker Facebook? Det sosiale nettverket har lansert en .onion-adresse! Slik bruker du Facebook på Tor. Les mer ), bruker du en avkjøringsnode.

2. Bruk HTTPS

En annen måte å gjøre Tor sikrere er å bruke ende-til-ende-kryptering. Flere nettsteder enn noen gang bruker HTTPS for å sikre kommunikasjonen Google gjør HTTPS til Chrome-standardMed godt over halvparten av alle nettsteder som nå er kryptert, er det på tide å tenke på HTTPS som standardalternativ i stedet for unntaket. Det er i hvert fall ifølge Google. Les mer , snarere enn den gamle, usikre HTTP-standarden. HTTPS er standardinnstillingen i Tor, for nettsteder som støtter den. Vær også oppmerksom på at .onion-nettsteder ikke bruker HTTPS som standard fordi kommunikasjon i Tor-nettverket, som bruker Tor-skjulte tjenester, i sin natur er kryptert.

Men hvis du aktiverer HTTPS, når trafikken din forlater Tor-nettverket gjennom en utgangsnode, beholder du personvernet ditt. Sjekk ut Electronic Frontier Foundation's Tor og HTTPS interaktiv guide for å forstå mer om hvordan HTTPS beskytter Internett-trafikken din.

I alle fall, hvis du kobler til et vanlig nettsted ved hjelp av Tor Browser, må du forsikre deg om at HTTPS-knappen er grønn før du overfører sensitiv informasjon.

3. Bruk anonyme tjenester

Den tredje måten du kan forbedre din Tor-sikkerhet er å bruke nettsteder og tjenester som ikke rapporterer om aktivitetene dine som en selvfølge. Det er lettere sagt enn gjort i dag, men noen få små justeringer kan ha betydelig innvirkning.

Hvis du bytter fra Google-søk til DuckDuckGo, reduserer du for eksempel sporbar dataavtrykk. Å bytte til krypterte meldingstjenester som Ricochet (som du kan rute over Tor-nettverket) forbedrer også din anonymitet.

4. Unngå å bruke personlig informasjon

I forlengelse av å bruke verktøy for å øke din anonymitet, bør du også avstå fra å sende eller bruke personlig informasjon om Tor. Det er greit å bruke Tor til forskning. Men hvis du engasjerer deg i fora eller interagerer med andre Tor skjulte tjenester, ikke bruk personlig identifiserbar informasjon.

5. Unngå innlogging, abonnement og betaling

Du bør unngå nettsteder og tjenester som krever at du logger deg på. Det jeg mener her er at det å sende innloggingsinformasjon via en ondsinnet Tor exit-knute kan få alvorlige konsekvenser. Chloes honeypot er et perfekt eksempel på dette.

Hvis du logger deg på en tjeneste ved hjelp av Tor, kan det hende du kan begynne å bruke identifiserbar kontoinformasjon. Hvis du for eksempel logger på den vanlige Reddit-kontoen din med Tor, må du vurdere om du har identifiserende informasjon som allerede er knyttet til den.

På samme måte er Facebook-løkstedet et løft for sikkerhet og personvern, men når du logger deg på og legger ut ved å bruke din vanlige kontoen, er den ikke skjult, og noen kan spore den opp (selv om de ikke vil kunne se stedet du sendte den fra).

Tor er ikke magi. Hvis du logger inn på en konto, etterlater det spor.

6. Bruk en VPN

Bruk til slutt en VPN. Et virtuelt privat nettverk (VPN) beskytter deg mot ondsinnede exit-noder ved å fortsette å kryptere dataene når de forlater Tor-nettverket. Hvis dataene dine forblir kryptert, vil en ondsinnet utgangsnode ikke ha en sjanse til å avskjære dem og prøve å finne ut hvem du er.

To av MakeUseOfs favoritt VPN-leverandører er ExpressVPN (MakeUseOf-lesere får 49% avslag) og CyberGhost (leserne våre kan spar 80% med en treårs registrering). Begge har lange, respekterte historier om å holde dataene dine private når det betyr noe.

Forbli trygg mens du bruker Tor

Tor, og i forlengelsen av, mørkweben, trenger ikke å være farlig. Hvis du følger sikkerhetstipsene i denne artikkelen, vil sjansene for eksponering reduseres drastisk. Det viktigste å huske er å gå sakte!

Vil du lære mer om Tor og det mørke nettet? Registrer deg gratis MakeUseOf-e-postkurs utforske hvordan du kan utforske det skjulte internett - det vil holde deg trygg når du krysser en skjult internettverden. Ellers, sjekk ut min uoffisiell brukerveiledning til Tor for flere sikkerhetstips og triks Virkelig privat surfing: En uoffisiell brukerveiledning til TorTor gir virkelig anonym og ikke-sporbar surfing og meldinger, samt tilgang til den såkalte “Deep Web”. Tor kan ikke sannsynligvis brytes av noen organisasjon på planeten. Les mer .

Gavin er seniorforfatter for MUO. Han er også redaktør og SEO manager for MakeUseOfs kryptofokuserte søsterside, Blocks Decoded. Han har en BA (Hons) samtidsskriving med digital kunstpraksis plyndret fra åsene i Devon, i tillegg til over et tiår med profesjonell skrivingerfaring. Han liker store mengder te.