Annonse

Malware som er rettet mot nettleseren, er ikke noe nytt. Men malware det erstatter en allerede eksisterende nettleser med en designet for å spore bevegelser på nettet, kapre søketrafikk og fylle hver side med uønskede annonser? Ja, det er ganske interessant.

EFast Browser ble oppdaget av MalwareBytes-teamet for noen dager siden, og det gjør alt det ovennevnte, og mer.

Trekke en eFast One

Det verste med eFast Browser er kanskje at med mindre du er spesielt oppmerksom, kanskje du ikke engang legger merke til at den er der, da det krever store problemer å kamuflere seg selv.

For det første ser det ut og føles det som god tro Chrome nettleser Den enkle guiden til Google ChromeDenne Chrome brukerveiledningen viser alt du trenger å vite om Google Chrome nettleser. Det dekker det grunnleggende om å bruke Google Chrome som er viktig for enhver nybegynner. Les mer , slik den er bygd på Chromium Browser. Dette er egentlig den fullstendige open source-versjonen av Chrome, med noen egenutviklede komponenter fjernet.

Forbløffende har utviklerne til og med designet logoen slik at den ligner den ikoniske Chrome “Spiral”.

Forbausende. eFast slipper til og med Googles logo. pic.twitter.com/3oFF9DIo3K

- Matthew Hughes (@matthewhughes) 19. oktober 2015

Men atferdsmessig ligner det veldig på annen ondsinnet adware. Det starter med å avinstallere den offisielle versjonen av Chrome. Når du bruker den som nettleser, vil eFast spore og sette inn annonser på hver eneste webside du besøker. Den kaprer søketrafikken din, og prøver å henvise deg til andre ondsinnede sider.

Den knytter seg også til et bredt smorgasbord av filformater, kanskje for å få brukerne til å bruke det mer. Disse formatene er:

- gif

- htm

- html

- jpeg

- jpg

- png

- Shtml

- webp

- XHT

- xhtml

Den knytter seg også til følgende URL-assosiasjoner:

- ftp

- http

- https

- irc

- mailto

- mms

- nyheter

- NNTP

- tekstmelding

- SMSTO

- tlf

- urne

- webcal

Motivasjonene bak eFast-nettleseren er selvfølgelig rent økonomiske.

Malware-utviklere er overveldendemotivert av økonomiske årsaker Hva motiverer folk til å hacke datamaskiner? Tips: PengerKriminelle kan bruke teknologi for å tjene penger. Du vet dette. Men du vil bli overrasket over hvor geniale de kan være, fra å hacking og videreselge servere til å konfigurere dem som lukrative Bitcoin-gruvearbeidere. Les mer , og dette er intet unntak. Faktisk står det for å tjene produsentene en anstendig mengde kontanter, ettersom annonsene deres vises på hvert eneste nettsted du besøker. Det enorme potensialet for ulovlig tjene penger er det som driver malware-utviklere til å målrette nettleseren.

Attraksjonen til nettleseren

Nettleseren har alltid malt et lokkende mål for malware-utviklere, ganske enkelt på grunn av hvordan vi bruker det, og hvor ofte vi bruker den. For mange er dataopplevelsen deres helt basert i nettleseren.

I det minste bruker de aller fleste av oss nettlesere til sosiale nettverk, underholdning og shopping. Utover det bruker mange flere det som for kontorproduktivitet, med produkter som Google Drive som har erstattet Microsoft Office grundig, og Gmail har alt annet enn erstattet Outlook og Exchange.

Fordi nettleseren har en slik aktet posisjon, gir den en fristende mulighet for malware-utviklere. På sitt mest godartede kan de ganske enkelt sette inn uønskede annonser og kapre søketrafikk, men på sitt verste kan de stjele passord, legitimasjon og bankinformasjon.

Google, til sin ære, har innsett truslene som utsettes for deres egen nettleser, og har gjort sitt beste for å gjøre det så sikkert som mulig.

Hver Chrome-fane er tett sandkasset, og Google har gjort store problemer for å gjøre det ekstremt vanskelig for stasjon-for-nedlastinger å finne sted. I mai i år tok Google beslutningen om å forby utvidelser uten nettbutikk. Hvis du vil publisere din egen Chrome-utvidelse, må den gå gjennom Google og deres strenge kodeanalyse.

Som InfoSecTaylorSwift så fremtredende påpekte, er Chrome nå så sikkert, den eneste måten å angripe nettleseren på er å erstatte den.

Major foreslår for Chrome-teamet at det blir så vanskelig å kapre Chrome at malware bokstavelig talt må _plassere det_ for effektivt å angripe.

- SecuriTay (@SwiftOnSecurity) 16. oktober 2015

Hvem står bak det?

Nå vet vi at eFast Browser har noen ganske forferdelige oppførsler, og vi vet at den blir installert surreptitiously på menneskers datamaskiner. Men hvem har egentlig laget det?

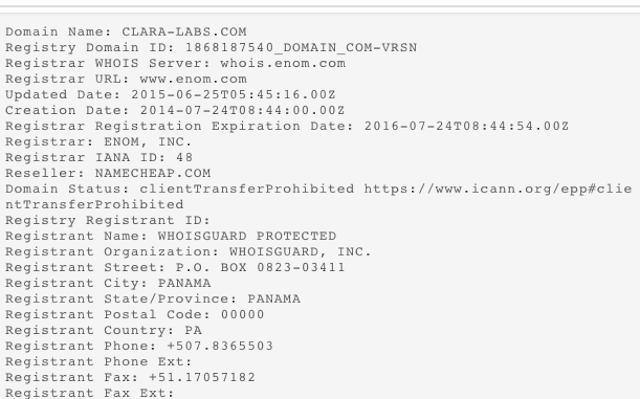

Et godt utgangspunkt er å se på det digitale sertifikatet. Dette er signert av “CLARALABSOFTWARE”, med “clara-labs.com” oppført som det tilhørende domenenavnet.

Valg av navn var nesten ikke en ulykke. Ikke bare ligner det tett på andre teknologiselskaper (som britiske ISP Claranet), det høres også ut som hva et legitimt teknologiselskap vil kalle seg.

Jeg spurte deretter om deres Whois-rekord. Dette er en offentlig tilgjengelig oversikt over hvem som eier nettstedet, og inneholder deres kontaktinformasjon. Det er imidlertid mulig å "velge bort" av Whois ved å bruke en tredjeparts tilsløringstjeneste, som WhoisGuard. Det er ikke overraskende det de har gjort her.

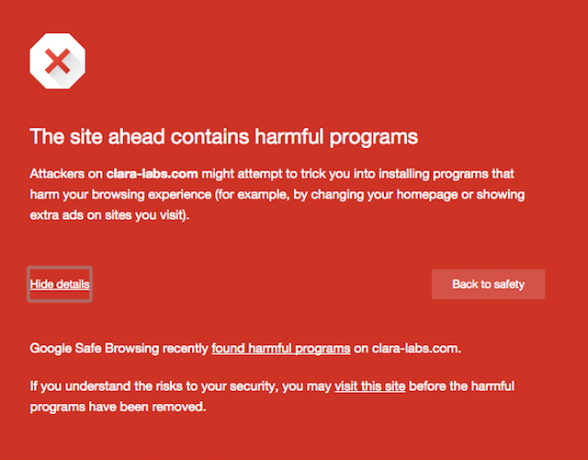

Så jeg bestemte meg for å besøke Clara Labs hjemmeside (vi kommer ikke til å lenke direkte til den) for å se om jeg kunne finne identifiserbar informasjon. Det er verdt å påpeke at når du besøker det med Chrome, advarer Google deg om ikke å fortsette videre, og uttaler at det er en kjent distributør av skadelig programvare.

Da jeg besøkte, var nettstedet mye belastende, takket være trafikken som ble generert av den enorme medieinteressen det har sett de siste dagene.

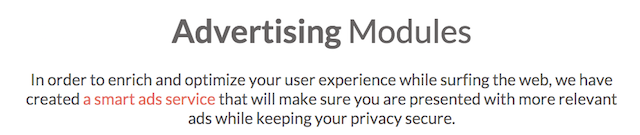

Da den endelig lastet, ble jeg litt undervurdert. Det meste av innholdet var den type kjedelige nettskopien som garantert får øynene dine til å glans. Det ble for det meste utbredt med å "berike brukeropplevelsen" gjennom deres "smarte annonseplattform", nesten som om folk burde være takknemlig.

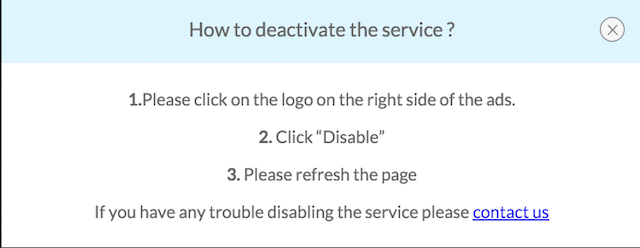

Mer interessant kommer det med enkle instruksjoner om hvordan du deaktiverer de innebygde annonsene:

Skjønt, hvis du er i posisjonen der du har fått den installert, vil du være mye bedre av å avinstallere den helt.

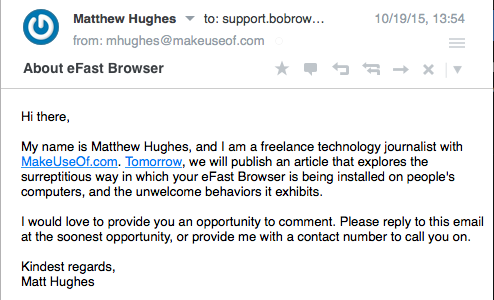

Det var ikke mye kontaktinformasjon på nettstedet. Det var ikke noe som sa hvem som kjørte det, eller hvilken jurisdiksjon de hadde base i. Det var ingen kontaktnummer eller postadresse. Der var en e-postadresse. Jeg har kontakt og bedt om en kommentar.

Jeg oppdaterer dette innlegget hvis de svarer, men jeg får ikke forhåpningene.

Bli kvitt eFast Browser

Tror du at du har blitt smittet? Vel, det er en enkel test. Skriv "chrome: // chrome" i adressefeltet. Hvis du ser noe som sier "Om eFast", har du definitivt blitt smittet.

Hvis den ikke er der, men du fremdeles ser merkelig oppførsel, kan problemet ditt komme fra en annen kilde. Last ned et anti-malware program, og gjør noen undersøkelser. Vi har også noen generiske råd for hvordan du gjør det takle kaprede nettlesere Hvordan rengjøre en kapret nettleserHva er mer frustrerende enn å starte Firefox bare for å se at hjemmesiden din er endret uten din autorisasjon? Kanskje du til og med har fått en skinnende ny verktøylinje. Disse tingene er alltid nyttige, ikke sant? Feil. Les mer , og spesifikt hvordan du fjerner kapring av Chrome 3 viktige trinn for å bli kvitt Chrome-kaprere på få minutterHar du noen gang åpnet din valgte nettleser og blitt møtt med en bisarr utseende startside eller en skjemmende verktøylinje limt til toppen av siden? Gjenopprett nettleseren til topp toppform. Les mer .

Hvis du er smittet med eFast, vil du være lurt å laste ned MalwareBytes (som vi første gang dekket i 2009 Stopp og slett spionprogrammer med Malwarebytes for WindowsDet er kanskje ikke så funksjonsbelagt som Spybot Search and Destroy, som har et latterlig antall verktøy, men det er et veldig lett alternativ med god dekning av spionprogrammer. Les mer ). Utviklerne av dette var de som oppdaget eFast, og deres antivirus har de riktige definisjonene for å fjerne det.

Ble du smittet av eFast? Kjenner noen som var? Fortell meg om det i kommentarene nedenfor.

Bildetillegg:Røde djevelens hender av Alex Malikov via Shutterstock

Matthew Hughes er programvareutvikler og skribent fra Liverpool, England. Han blir sjelden funnet uten en kopp sterk svart kaffe i hånden og elsker absolutt Macbook Pro og kameraet hans. Du kan lese bloggen hans på http://www.matthewhughes.co.uk og følg ham på twitter på @matthewhughes.