Annonse

Har du ennå ikke oppgradert til Android 4.4 KitKat? Dette er noe som kan gi deg litt oppmuntring til å bytte: et alvorlig problem med aksjen nettleser på pre-KitKat-telefoner er blitt oppdaget, og det kan gi skadelige nettsteder tilgang til dataene til andre nettsteder. Høres skummelt ut? Dette er hva du trenger å vite

Problemstillingen - som var først oppdaget av forsker Rafay Baloch - ser ondsinnede nettsteder kunne injisere vilkårlig JavaScript i andre rammer, som kan se informasjonskapsler stjålet, eller strukturen og markeringen av nettsteder blir direkte forstyrret.

Sikkerhetsforskere er desperat bekymret for dette, med Rapid7 - produsentene av det populære rammeverket for sikkerhetstesting, Metasploit - beskriver det som et "personvernmareritt". Nysgjerrig på hvordan det fungerer, hvorfor du skal være bekymret, og hva du kan gjøre med det? Les videre for mer.

Et grunnleggende sikkerhetsprinsipp: Omkjørt

Det grunnleggende prinsippet som skal forhindre dette angrepet i første omgang kalles Same Origin Policy. Kort sagt betyr det at JavaScript på klientsiden som kjører på ett nettsted ikke skal kunne forstyrre et annet nettsted.

Denne policyen har vært et fundament for sikkerhetsgraden for nettapplikasjoner helt siden den ble introdusert i 1995 med Netscape Navigator 2. Hver enkelt nettleser har implementert denne policyen, som en grunnleggende sikkerhetsfunksjon, og som et resultat er det utrolig sjelden å se en slik sårbarhet i naturen.

For mer informasjon om hvordan SOP fungerer, kan det være lurt å se videoen ovenfor. Dette ble tatt under et OWASP-arrangement (Open Web App Security Project) i Tyskland, og er en av de beste forklaringene på protokollen jeg har sett så langt.

Når en nettleser er sårbar for et SOP-bypass-angrep, er det mye rom for skade. En angriper kunne gjennomførbart gjøre hva som helst, fra å bruke lokasjons-API som ble introdusert med HTML5-spesifikasjonen for å finne ut hvor et offer befinner seg, helt til å stjele informasjonskapsler.

Heldigvis tar de fleste nettleserutviklere denne typen angrep på alvor. Noe som gjør det desto mer bemerkelsesverdig å se et slikt angrep ‘i naturen’.

Hvordan angrepet fungerer

Så vi vet det Samme opphavspolitikk er viktig. Og vi vet at massiv svikt i aksjen Android-nettleseren potensielt kan føre til at angripere omgå dette viktige sikkerhetstiltaket? Men hvordan fungerer det?

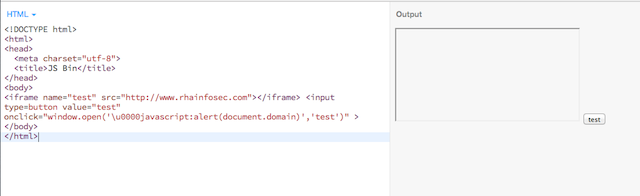

Vel, konseptbeviset gitt av Rafay Baloch ser litt slik ut:

[IKKE LENGER TILGJENGELIG]

Så, hva har vi her? Det er en iFrame. Dette er et HTML-element som brukes for å la nettsteder legge inn en annen webside på en annen webside. De er ikke brukt så mye de pleide å være, i stor grad fordi de er det et SEO-mareritt 10 vanlige SEO feil som kan ødelegge nettstedet ditt [Del I] Les mer . Imidlertid finner du dem ofte ofte fra tid til annen, og de er fortsatt en del av HTML-spesifikasjonen, og har ikke blitt utdatert ennå.

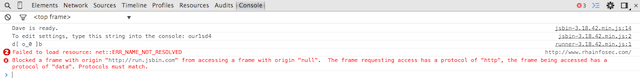

Følgende er en HTML-kode som representerer en inngangsknapp. Dette inneholder noe spesiallaget JavaScript (legg merke til at etterfølgende ‘\ u0000’?) Som når du klikker, sender ut domenenavnet til det nåværende nettstedet. På grunn av en feil i Android-nettleseren, ender det imidlertid opp tilgangene til iFrame, og ender opp med å skrive ut 'rhaininfosec.com' som en JavaScript-varselboks.

På Google Chrome, Internet Explorer og Firefox ville denne typen angrep rett og slett feil. Den vil (avhengig av nettleser) også produsere en logg i JavaScript-konsollen for å informere om at nettleseren blokkerte angrepet. Bortsett fra, av en eller annen grunn, lager-nettleseren på pre-Android 4.4-enheter ikke gjør det.

Å skrive ut et domenenavn er ikke veldig spektakulært. Å få tilgang til informasjonskapsler og utføre vilkårlig JavaScript på et annet nettsted er imidlertid ganske bekymringsfullt. Heldigvis er det noe som kan gjøres.

Hva kan bli gjort?

Brukere har noen få alternativer her. For det første, slutte å bruke Android-nettleseren. Den er gammel, den er usikker, og det er langt mer overbevisende alternativer i markedet akkurat nå. Google har utgitt Chrome for Android Google Chrome lanserer endelig for Android (bare ICS) [Nyheter] Les mer (selv om det bare er for enheter som kjører Ice Cream Sandwich og oppover), og det er til og med mobile varianter av Firefox og Opera tilgjengelig.

Spesielt Firefox Mobile er verdt å være oppmerksom på. I tillegg til å tilby en fantastisk nettopplevelse, lar den deg også løpe applikasjoner for Mozillas eget mobile operativsystem, Firefox OS Topp 15 Firefox OS-apper: Den ultimate listen for nye brukere av Firefox OSSelvfølgelig er det en app for det: Det er tross alt webteknologi. Mozillas mobile operativsystem Firefox OS som i stedet for innfødt kode bruker HTML5, CSS3 og JavaScript for appene sine. Les mer , samt installere en vell av fantastiske tillegg De 10 beste Firefox-tilleggene for AndroidEt av de beste aspektene ved Firefox på Android er tilleggsstøtten. Sjekk ut disse viktige Firefox-tilleggene for Android. Les mer .

Hvis du vil være spesielt paranoid, er det til og med en portering av NoScript for Firefox Mobile. Det skal imidlertid bemerkes at de fleste nettsteder er sterkt avhengige av JavaScript for gjengivelse av kundesiden Hva er JavaScript, og hvordan fungerer det? [Teknologi forklart] Les mer , og bruk av NoScript vil nesten helt sikkert bryte de fleste nettsteder. Dette forklarer kanskje hvorfor James Bruce beskrev det som en del avtrifecta av ondskap AdBlock, NoScript & Ghostery - Trifecta Of EvilI løpet av de siste månedene har jeg blitt kontaktet av en god del lesere som har hatt problemer med å laste ned guidene våre, eller hvorfor de ikke kan se påloggingsknappene eller kommentarene som ikke lastes inn. og i... Les mer ‘.

Til slutt, hvis mulig, vil du bli oppfordret til å oppdatere Android-nettleseren din til den nyeste versjonen, i tillegg til å installere den siste versjonen av Android-operativsystemet. Dette sikrer at hvis Google slipper en løsning for denne feilen lenger ned på linjen, er du beskyttet.

Det er riktignok verdt å merke seg det det er rumblings om at dette problemet potensielt kan ramme brukere av Android 4.4 KitKat. Imidlertid har det ikke dukket opp noe som er tilstrekkelig vesentlig for meg til å råde leserne til å bytte nettlesere.

En viktig personvernfeil

Gjør ingen feil, dette er en viktigste sikkerhetsproblem for smarttelefoner Hva du virkelig trenger å vite om smarttelefonsikkerhet Les mer . Ved å bytte til en annen nettleser blir du imidlertid praktisk talt usårbar. En rekke spørsmål gjenstår imidlertid om den generelle sikkerheten til Android-operativsystemet.

Vil du bytte til noe litt mer sikkert, som supersikker iOS Smarttelefonsikkerhet: Kan iPhones få skadelig programvare?Malware som berører "tusenvis av" iPhones kan stjele App Store-legitimasjon, men flertallet av iOS-brukere er helt trygge - så hva er det med iOS og useriøs programvare? Les mer eller (min favoritt) Blackberry 10 10 grunner til å gi BlackBerry 10 en prøve i dagBlackBerry 10 har noen ganske uimotståelige funksjoner. Her er ti grunner til at du kanskje vil gi den en tur. Les mer ? Eller kanskje vil du holde deg lojal mot Android, og installere en sikker ROM som Paranoid Android eller Omirom 5 grunner til at du bør blinke omniROM til Android-enheten dinMed en rekke tilpassede ROM-alternativer der ute, kan det være vanskelig å avgjøre bare ett - men du bør virkelig vurdere OmniROM. Les mer ? Eller kanskje er du ikke engang så bekymret.

La oss snakke om det. Kommentarfeltet er under. Jeg kan ikke vente med å høre tankene dine.

Matthew Hughes er programvareutvikler og skribent fra Liverpool, England. Han blir sjelden funnet uten en kopp sterk svart kaffe i hånden og elsker absolutt Macbook Pro og kameraet hans. Du kan lese bloggen hans på http://www.matthewhughes.co.uk og følg ham på twitter på @matthewhughes.