Annonse

Da nye tilfeller av det vidt distribuerte Locky ransomware begynte å tørke opp i slutten av mai 2016, sikkerhetsforskere var sikre på at vi ikke hadde sett den siste av filkrypterende skadelig programvare variant.

Se og se, de hadde rett.

Siden 19. junith sikkerhetseksperter har observert millioner av ondsinnede e-postmeldinger sendt med et vedlegg som inneholder en ny variant av Locky ransomware. De utvikling ser ut til å ha gjort skadelig programvare langt farligere Utover datamaskinen: 5 måter Ransomware vil ta deg fanget i fremtidenRansomware er trolig den skittenste malware der ute, og de kriminelle som bruker den, blir mer avansert. Her er fem bekymringsfulle ting som snart kan gisles, inkludert smarte hjem og smarte biler. Les mer , og er ledsaget av en endret distribusjonstaktikk, som sprer infeksjonen lenger enn tidligere sett.

Det er ikke bare Locky ransomware som bekymrer sikkerhetsforskere. Det har allerede vært andre varianter av Locky, og det ser ut til at distribusjonsnettverk øker “produksjon” over hele kloden uten noen spesielle mål for øye.

JavaScript Ransomware

2016 har sett et lite skifte i distribusjon av skadelig programvare Don't Fall Foul of the Scammers: En guide til ransomware og andre trusler Les mer . Internett-brukere kan bare begynne å forstå de ekstreme truslene til ransomware, men det har allerede begynt å utvikle seg for å holde seg under radaren så lenge som mulig.

Og selv om skadelig programvare som bruker velkjente JavaScript-rammer ikke er uvanlig, var sikkerhetsfagfolk overveldet med en overflod av skadelig programvare i første kvartal 2016 leder Eldon Sprickerhoff til staten:

“Evolusjonen til skadelig programvare ser ut til å være like rask og gjennomgående hals som ethvert jungelmiljø, der overlevelse og forplantning går hånd i hånd. Forfattere har ofte valgt funksjonalitet fra forskjellige skadelige stammer til neste generasjons kode - regelmessig prøvetaking av effektiviteten og lønnsomheten til hver generasjon. "

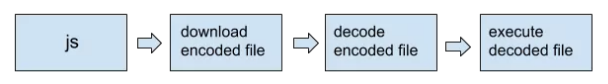

Ankomsten av ransomware kodet i JavaScript gir en ny utfordring for brukere å prøve å unngå. Tidligere, hvis du tilfeldigvis lastet ned eller fikk tilsendt en ondsinnet fil, ville Windows skanne filtypen og bestemme om denne spesielle filtypen utgjør en fare for systemet ditt eller ikke.

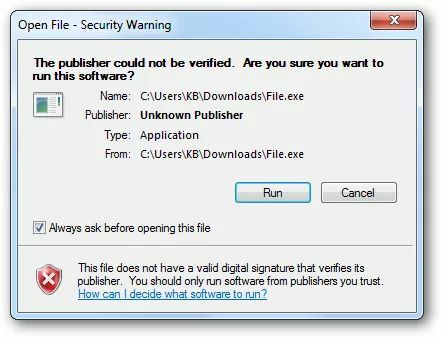

For eksempel når du prøver å kjøre en ukjent.exe fil, vil du møte denne advarselen:

Det er ingen slik standardvarsel med JavaScript - JS filtype - filer, noe som har ført til at et enormt antall brukere klikker uten å tenke på, og deretter blir holdt for løsepenger.

Botnett og spam-e-post

Det store flertallet av ransomware sendes via ondsinnede e-postmeldinger, som igjen sendes i store mengder gjennom massive nettverk av infiserte datamaskiner, ofte referert til som et "botnet."

Den enorme økningen i Locky ransomware har blitt koblet direkte til Necrus botnet, som i gjennomsnitt så ut 50,000 IP-adresser infisert hver 24. time i flere måneder. Under observasjonen (av Anubis Networks) forble infeksjonsraten jevn, helt til 28. marsth da det var en enorm bølge, nådde 650,000 infeksjoner over en 24-timers periode. Deretter, tilbake til virksomheten som normalt, om enn med en sakte fallende smittehastighet.

1. junist, Necrus gikk stille. Spekulasjonene rundt hvorfor botnet gikk stille er slanke, men mye sentrert rundt arrestasjon av rundt 50 russiske hackere. Imidlertid gjenopptok botnet virksomheten senere i måneden (rundt 19th juni), og sender den nye Locky-varianten til millioner av potensielle ofre. Du kan se den nåværende spredningen av Necrus botnet i bildet ovenfor - legg merke til hvordan det unngår Russland?

Spam-e-postene inneholder alltid et vedlegg, som påstås å være et viktig dokument eller arkiv sendt fra en pålitelig (men forfalsket) konto. Når dokumentet er lastet ned og åpnet, kjører det automatisk en infisert makro eller annet ondsinnet skript, og krypteringsprosessen begynner.

Enten Locky, Dridex, CryptoLocker eller en av de mange variantene av ransomware Virus, spyware, malware, etc. Forklaret: Forstå trusler på nettetNår du begynner å tenke på alle tingene som kan gå galt når du surfer på Internett, begynner nettet å se ut som et ganske skummelt sted. Les mer , spam e-post er fremdeles det valgte leveringsnettverket for ransomware, og illustrerer tydelig hvor vellykket denne leveringsmåten er.

Nye utfordrere vises: Bart og RAA

JavaScript-malware er ikke den eneste trusselen Ransomware holder på å vokse - hvordan kan du beskytte deg selv? Les mer brukere vil måtte kjempe med i løpet av de kommende månedene - selv om jeg har et annet JavaScript-verktøy for å fortelle deg om!

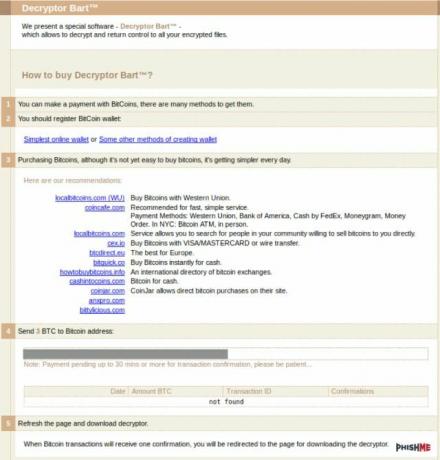

Først opp, Bart infeksjon utnytter noen ganske standard ransomware-teknikker, ved å bruke et lignende betalingsgrensesnitt som Locky, og målrette mot en mainstream-liste over filutvidelser for kryptering. Imidlertid er det et par viktige driftsforskjeller. Mens de fleste ransomware trenger å ringe hjem til en kommando- og kontrollserver for krypteringsgrønt lys, har Bart ingen slik mekanisme.

I stedet Brendan Griffin og Ronnie Tokazowski fra Phishme tror Bart er avhengig av a “Distinkt offeridentifikator for å indikere for trusselaktøren hvilken dekrypteringsnøkkel som skal brukes for å lage dekrypteringsprogrammet som antas å være tilgjengelig for de ofrene som betaler løsepenger, ”noe som betyr at selv om den smittede raskt kobles fra Internett (før den mottar den tradisjonelle kommandoen og kontrollen i forkant), vil ransomware fremdeles kryptere filer.

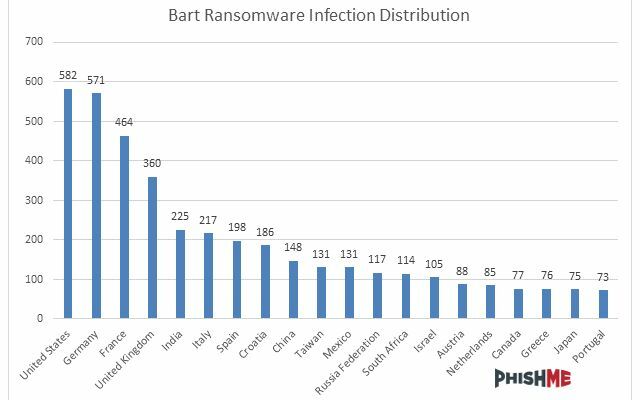

Det er to ting til som setter Bart til side: dens dekrypteringspris og det konkrete valget av mål. Den står for tiden på 3BTC (bitcoin), som i skrivende stund tilsvarer i underkant av 2000 dollar! Når det gjelder valg av mål, er det faktisk mer som Bart ikke mål. Hvis Bart bestemmer et installert brukerspråk på russisk, ukrainsk eller hviterussisk, vil det ikke distribuere.

For det andre har vi det RAA, en annen ransomware-variant utviklet helt i JavaScript. Det som gjør RAA interessant er bruken av vanlige JavaScript-biblioteker. RAA distribueres gjennom et ondsinnet e-postnettverk, som vi ser med de fleste ransomware, og kommer vanligvis forkledd som et Word-dokument. Når filen kjøres, genererer den et falsk Word-dokument som ser ut til å være fullstendig ødelagt. I stedet skanner RAA de tilgjengelige stasjonene for å se etter lese- og skrivetilgang og, hvis vellykket, Crypto-JS-biblioteket for å begynne å kryptere brukerens filer.

For å legge til fornærmelse mot skade, pakker RAA også velkjent passordstjelprogram Pony, bare for å sikre at du virkelig er skrudd.

Kontrollere JavaScript-malware

Heldigvis, til tross for den åpenbare trusselen fra JavaScript-basert malware, kan vi avbøte den potensielle faren med noen grunnleggende sikkerhetskontroller i både e-postkontoer og Office-suiter. Jeg bruker Microsoft Office, så disse tipsene vil fokusere på disse programmene, men du bør bruke de samme sikkerhetsprinsippene på programmene du bruker.

Deaktiver makroer

Først kan du deaktivere makroer fra å kjøre automatisk. En makro kan inneholde kode designet for automatisk å laste ned og utføre skadelig programvare, uten at du vet det. Jeg viser deg hvordan du gjør dette i Microsoft Word 2016, men prosessen er relativt lik for alle andre Office-programmer Hvordan beskytte deg mot Microsoft Word MalwareVisste du at datamaskinen din kan bli smittet av ondsinnede Microsoft Office-dokumenter, eller at du kan bli dypt til å aktivere innstillingene de trenger for å infisere datamaskinen din? Les mer .

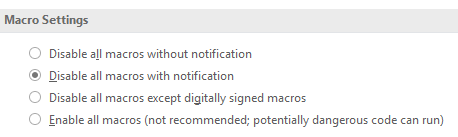

Setter kursen mot Fil> Valg> Tillitssenter> Innstillinger for tillitssenter. Under Makroinnstillinger du har fire alternativer. Jeg velger å Deaktiver alle makroer med varsling, så jeg kan velge å kjøre den hvis jeg er sikker på kilden. Men, Microsoft anbefaler å velgeDeaktiver alle makroer unntatt digitalt signerte makroer, i direkte forhold til spredningen av Locky ransomware.

Vis utvidelser, bruk annet program

Dette er ikke helt idiotsikkert, men kombinasjonen av de to endringene vil kanskje spare deg for å dobbeltklikke på feil fil.

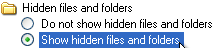

Først må du aktivere filutvidelser i Windows, som er skjult som standard.

I Windows 10 åpner du et Explorer-vindu og går til Utsikt fane. Sjekk Filnavnutvidelser.

I Windows 7, 8 eller 8.1, gå til Kontrollpanel> Utseende og personalisering> Mappealternativer. Under Utsikt fanen, bla nedover Avanserte innstillinger til du får øye på Skjul utvidelser for kjente filtyper.

Hvis du tilfeldigvis laster ned en ondsinnet fil som er forkledd som noe annet, bør du kunne se filtypen før kjøringen.

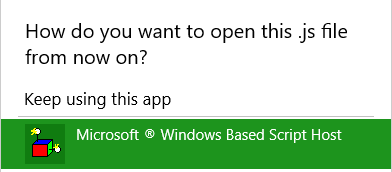

Den andre delen av dette innebærer å endre standardprogrammet som brukes til å åpne JavaScript-filer. Du ser, når du bruker JavaScript i nettleseren din, er det en rekke barrierer og rammer på plass for å forsøke å hindre at ondsinnede hendelser skal herje i systemet ditt. Når du er utenfor helligheten til nettleseren og inn i Windows-skallet, kan det skje dårlige ting når den filen kjøres.

Ta turen til en JS fil. Hvis du ikke vet hvor eller hvordan, skriver du inn * JS inn i Windows Utforsker-søkefeltet. Vinduet ditt bør fylle med filer som ligner på dette:

Høyreklikk på en fil og velg Eiendommer. For øyeblikket åpnes JavaScript-filen vår med Microsoft Windows Based Script Host. Bla nedover til du finner Notisblokk og trykk OK.

Dobbel sjekk

Microsoft Outlook lar deg ikke motta filer av bestemt type. Dette inkluderer både .exe og .js, og er for å forhindre at du utilsiktet introduserer skadelig programvare til datamaskinen din. Det betyr imidlertid ikke at de ikke kan og vil slippe gjennom begge andre måter. Det er tre ekstremt enkle måter ransomware kan pakkes på nytt:

- Bruker filkomprimering: den ondsinnede koden kan arkiveres, og sendes med en annen filtype som ikke utløser Outlook integrert vedleggsblokkering.

- Gi filen nytt navn: vi møter ofte ondsinnet kode forkledd som en annen filtype. Ettersom det meste av verden bruker en form for kontorpakke, er dokumentformater ekstremt populære.

- Bruker en delt server: Dette alternativet er litt mindre sannsynlig, men ondsinnet e-post kan sendes fra en privat FTP eller sikker SharePoint-server hvis det blir kompromittert. Ettersom serveren vil bli hvitlistet i Outlook, vil vedlegget ikke bli plukket opp som ondsinnet.

Se her for en fullstendig liste hvorav utvidelser Outlook blokkerer som standard.

Konstant årvåkenhet

Jeg skal ikke lyve. Det er en allestedsnærende trussel om skadelig programvare når du er online - men du trenger ikke å bukke under for presset. Vurder nettstedene du besøker, kontoene du registrerer deg og e-postmeldingene du mottar. Og selv om vi vet at det er vanskelig for antivirusprogramvare å holde tritt med den blendende rekke malware varianter churned out, nedlasting og oppdatering av en antivirus suite burde absolutt inngå i systemet ditt forsvar.

Har du blitt rammet av ransomware? Fikk du tilbake filene dine? Hvilken løsepenger var det? La oss få vite hva som skjedde med deg!

Bildetillegg: Necrus botnet infeksjonskart via malwaretech.com, Bart dekrypteringsgrensesnitt og Aktuelle infeksjoner etter land både via phishme.com

Gavin er seniorforfatter for MUO. Han er også redaktør og SEO manager for MakeUseOfs kryptofokuserte søsterside, Blocks Decoded. Han har en BA (Hons) samtidsskriving med digital kunstpraksis piller fra åsene i Devon, i tillegg til over et tiår med profesjonell skrivingerfaring. Han liker store mengder te.