Annonse

CPU-produsenter varer noen måneder. De enorme sårbarheter i Specter og Meltdown rystet dataverdenen. Og så, hvis sårbarhetene ikke var dårlige nok, fulgte oppdateringene for å løse problemene med sitt eget sett med problemer. Det vil bli litt tid til effektene av Spectre / Meltdown blekner.

AMD-brikker ble ikke uskadd. Verre er det, i mars 2018, hevder forskere å ha funnet en rekke nye AMD-spesifikke kritiske sårbarheter. Noen mennesker i teknologiverdenen er imidlertid usikre. Er det noen sannhet i rapportene om kritiske sårbarheter i AMD Ryzen CPUer Hva er så bra med den nye AMD Ryzen?AMD Ryzen kom akkurat i land, og CPU-verdenen ble bare interessant. Hva handler hypen om, og er det riktig for deg? Les mer ? La oss se på historien så langt.

Kritiske sårbarheter og utnyttbare bakdører

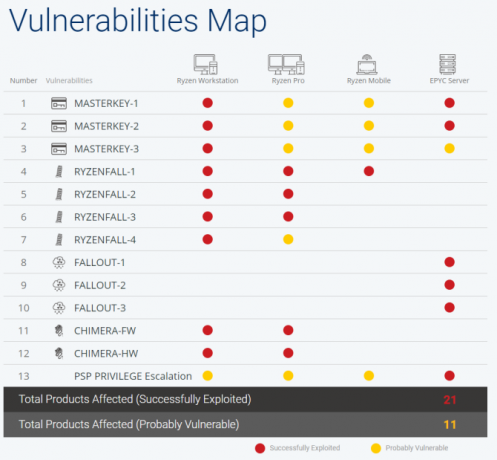

Det israelske sikkerhetsselskapet CTS Labs avslørte 13 kritiske sårbarheter. Sårbarhetene påvirker AMDs Ryzen arbeidsstasjon, Ryzen Pro, Ryzen mobilarkitektur og EPYC-serverprosessorer. Videre har sårbarhetene likheter med Specter / Meltdown og kan gi en angriper tilgang til private data, installere skadelig programvare eller få tilgang til et kompromittert system.

Prosessorens sårbarheter stammer fra utformingen av AMDs Secure Processor, en CPU-sikkerhetsfunksjon som gjør det mulig å lagre krypteringsnøkler, passord og andre ekstremt sensitive data. Dette sammen med en feil i utformingen av AMDs Zen-brikkesett som kobler prosessoren til andre maskinvareenheter.

"Denne integrerte delen av de fleste av AMDs produkter, inkludert arbeidsstasjoner og servere, blir for tiden sendt med flere sikkerhetsproblemer som kan gjøre det mulig for ondsinnede aktører å installere skadelig kode i sikker prosessor seg selv."

Er disse sårbarhetene virkelige?

Ja, de er veldig ekte og kommer i fire smaker:

- Ryzenfall: Lar ondsinnet kode ta full kontroll over AMD Secure Processor

- Falle ut: Lar en angriper lese fra og skrive til beskyttede minneområder som SMRAM

- Chimera: En "dobbelt" sårbarhet, med en firmwarefeil og en maskinvarefeil som tillater injeksjon av ondsinnet kode direkte i AMD Ryzen-brikkesettet; chipset-basert malware unngår praktisk talt alle sikkerhetsløsninger for endepunktet

- Hovednøkkel: Utnytter flere sårbarheter i AMD Secure Processor firmware for å gi tilgang til Secure Processor; tillater ekstremt stealthy vedvarende brikkesettbasert malware å unndra seg sikkerhet; kan tillate fysiske skader på enheten

I sikkerhetsbloggen til CTS Labs heter det: "Angripere kan bruke Ryzenfall for å omgå Windows Credential Guard, stjele nettverksinformasjon og deretter potensielt spredt gjennom til og med svært sikre Windows-bedriftsnettverk […] Angripere kan bruke Ryzenfall i forbindelse med Masterkey for å installere vedvarende skadelig programvare på Secure Processor, slik at kundene blir utsatt for skjult og langsiktig industri spionasje."

Andre sikkerhetsforskere bekreftet raskt funnene.

Uansett hype rundt utgivelsen er feilene ekte, nøyaktig beskrevet i deres tekniske rapport (som ikke er offentlig afaik), og utnyttelseskoden fungerer.

- Dan Guido (@dguido) 13. mars 2018

Ingen av sårbarhetene krever fysisk enhetstilgang eller andre drivere for å kjøre. De krever imidlertid lokale rettigheter for maskinadministratorer, så det er litt pusterom. Og la oss innse det, hvis noen har direkte rottilgang til systemet ditt, er du allerede i en verden av smerte.

Hva er problemet da?

Det er vel ingen som har hørt om CTS Labs. Som på egen hånd ikke er noe problem. Små firmaer gjennomfører utmerket forskning hele tiden. Det er snarere hvordan CTS Labs gikk ut på å avsløre sårbarhetene for publikum. Standard sikkerhetsavsløring ber forskere om å gi det utsatte selskapet minst 90 dager til å rette opp et problem før de offentliggjør sensitive data.

CTS Labs ga AMD hele 24 timer før de satte sine amdflaws [Broken URL Removed] -side på nettet. Og det har tiltrukket seg betydelig ire fra sikkerhetssamfunnet. Det er ikke bare nettstedet. Måten sårbarhetene blir presentert på, er også et problem. Informasjonsnettstedet om sårbarhet inneholder et intervju med en av forskerne, og er full av infografikk og andre medier, har spennende og fengende navn på problemene og virker overdreven for utgivelsen av a sårbarhet. (En sårbarhet de ga AMD mindre enn 24 timer å fikse, tankene!)

CTS Labs ga også begrunnelsen for dette. CTS Labs CTO Ilia Luk-Zilberman forklarer at "den nåværende strukturen for 'Responsible Disclosure' har et veldig alvorlig problem." Videre de "Synes det er vanskelig å tro at vi er den eneste gruppen i verden som har disse sårbarhetene, med tanke på hvem som er aktørene i verden i dag." Du kan les hele brevet her [PDF].

TL; DR: CTS Labs mener ventetiden på 30/60/90 dager forlenger faren for allerede sårbare forbrukere. Hvis forskere gir avsløringen med en gang, tvinger det selskapets hånd til å handle umiddelbart. Faktisk er deres forslag om å bruke tredjepartsvalidering, slik CTS Labs gjorde med Dan Guido (hvis bekreftelsestweet er koblet ovenfor), men det er allerede noe som allerede skjer.

Shorting AMD Stock

Andre forskere bagatelliserte alvorlighetsgraden av manglene på grunn av det nødvendige nivået av systemtilgang. Det var ytterligere spørsmål om tidspunktet for rapporten da det dukket opp aksjeskortselgerfirmaet Viceroy Research ga ut en rapport som erklærer at AMD-aksjer kan miste all verdi. AMD-aksjer tok riktignok et fall, sammenfallende med utgivelsen av CTS Labs sårbarhetsrapport, men avsluttet dagen høyere enn før.

Linux-kjernen lederutvikler Linus Torvalds mener også at CTS Labs tilnærming er uaktsom, og sier “Ja, det ser mer ut som aksjemanipulasjon enn en sikkerhetsrådgivning for meg. ” Torvalds beklager også den unødvendige hypen rundt løslatelsen, og hevder at sikkerhetsforskere “Ser ut som klovner pga den."

Torvalds ranting er ikke enestående. Men han har rett. Det kommer også på baksiden av et annet "sikkerhetsvarsel" som krever både et forferdelig SSH og forferdelig root-passord for å fungere. Torvalds (og andre sikkerhetsforskere og utviklere) poengterer at noen ganger bare fordi en feil høres farlig og eksotisk ut, gjør det ikke det til et stort tema for allmennheten.

Kan du holde deg trygg?

Vel, det er en blandet sikkerhetspose. Er AMD Ryzen CPU sårbar? Ja, det er det. Er det sannsynlig at din AMD Ryzen CPU vil se en utnyttelse av denne måten? Det er noe usannsynlig, i det minste på kort sikt.

Når det er sagt, bør de med et AMD Ryzen-system heve sikkerhetsvåkenhetsnivået de neste ukene til AMD kan gi ut en sikkerhetsoppdatering. Forhåpentligvis vil de være en darn syn bedre enn Specter / Meltdown-lappene Er Spectre og Meltdown fortsatt en trussel? Lappene du trengerSpecter og Meltdown er CPU-sårbarheter. Er vi nærmere å fikse disse sårbarhetene? Har lappene fungert? Les mer !

Gavin er seniorforfatter for MUO. Han er også redaktør og SEO manager for MakeUseOfs kryptofokuserte søsterside, Blocks Decoded. Han har en BA (Hons) samtidsskriving med digital kunstpraksis som er plyndret fra åsene i Devon, samt over et tiår med profesjonell skrivingerfaring. Han liker store mengder te.