Annonse

Blant den stadig sivrende elven med stjålet personlig informasjon, har en datatype styrket sin posisjon som kaviar av personlig legitimasjon, og er nå etterspurt av et bredt utvalg av uærlige individer og organisasjoner. Medisinske data har steget til topps 5 grunner til at medisinsk identitetstyveri økerSvindlere vil ha dine personlige opplysninger og bankkontoinformasjon - men visste du at dine medisinske poster også er interessante for dem? Finn ut hva du kan gjøre med det. Les mer av identitetstyveribunken, og som slike medisinske fasiliteter opplever en kontinuerlig bølge av skadelig programvare designet for å stjele de private legitimasjonene.

MEDJACK 2

Tidligere i år utforsket vi MEDJACK-rapporten Healthcare: The New Attack Vector for Scammers & ID ThievesHelsevesenets poster blir i økende grad brukt av svindlere for å tjene penger. Selv om det er enorme fordeler med å ha en digitalisert legejournal, er det å legge dine personlige data på skytelinjen verdt det? Les mer , samlet av bedrag-fokusert sikkerhetsfirma,

TrapX. Deres første MEDJACK-rapport illustrerte et bredt spekter av angrep fokusert på medisinske fasiliteter i hele landet, med fokus på sykehusmedisinsk utstyr. TrapX fant "omfattende kompromiss av en rekke medisinske apparater som inkluderer røntgenutstyr, bildearkiv og kommunikasjonssystemer (PACS) og blodgassanalysatorer (BGA), ”samt informere sykehusmyndighetene om et imponerende utvalg av ytterligere potensielle sårbare instrumenter, gjelder også:“Diagnostisk utstyr (PET-skannere, CT-skannere, MR-maskiner, etc.), terapeutisk utstyr (infusjonspumper, medisinske lasere og LASIK kirurgisk maskiner) og livredningsutstyr (hjerte-lungemaskiner, medisinske ventilatorer, ekstrakorporeal membran oksygeneringsmaskiner og dialysemaskiner) mye mer."

Den nye rapporten, MEDJACK.2: Sykehus under beleiring (Jeg elsker for øvrig denne tittelen!), Har bygd på denne tidlige detaljering av den vedvarende trusselen som medisinsk utgjør fasiliteter, og sikkerhetsselskapet gir en detaljert analyse av "pågående, avanserte" angrep som finner sted.

Nye institusjoner, nye angrep

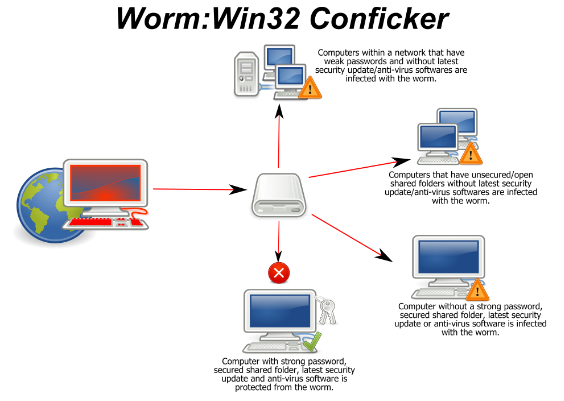

Noe av det mest interessante som er detaljert i rapporten, var de sofistikerte skadevariantvariantene distribuert av angriperne, spesielt designet for å fremstå som å ikke være noen bekymring for moderne Windows systemer. MS08-067 ormen, mer kjent som Conficker, er kjent blant sikkerhetsfagfolk, og signaturen er faktisk like stor velkjent av antivirus- og sluttpunktsikkerhetsprogramvare Sammenlign Anti-Virus ytelse med disse 5 toppsideneHvilken antivirusprogramvare skal bruke? Hvilken er den "beste"? Her tar vi en titt på fem av de beste online ressursene for å sjekke anti-virus ytelse, for å hjelpe deg med å ta en informert beslutning. Les mer .

Flertallet av nyere Windows-versjoner har utryddet de fleste av de spesifikke sårbarhetene som tillot ormen slik suksess i løpet av det var "storhetstid", så da det ble presentert for nettverkets sikkerhetssystem på det medisinske anlegget, så det ut som om det ikke var noe øyeblikkelig trussel.

Imidlertid ble skadelig programvare spesifikt valgt for å kunne utnytte eldre, uprioriterte versjoner av Windows som finnes på mange medisinske enheter. Dette er av to grunner kritisk:

- Ettersom de nyere versjonene av Windows ikke var sårbare, oppdaget de ingen trussel, og eliminerte endepunktets sikkerhetsprotokoller som burde ha trådt inn. Dette sikret ormen vellykket navigasjon til alle gamle Window-arbeidsstasjoner.

- Spesielt fokusering av angrepet på eldre versjoner av Windows ga en betydelig større sjanse for suksess. I tillegg til dette har de fleste medisinske apparater ikke spesialisert endepunktsikkerhet, noe som igjen begrenser sjansene for påvisning.

TrapX-grunnlegger, Moshe Ben Simon, forklarte:

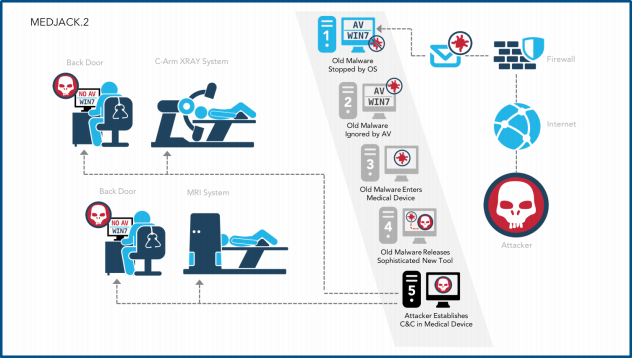

MEDJACK.2 legger til et nytt lag med kamuflasje til angriperens strategi. Nye og svært dyktige angriperverktøy er skjult i veldig gammel og foreldet skadelig programvare. Det er en mest smart ulv i veldig gamle saueklær. De har planlagt dette angrepet og vet at de innen helseinstitusjoner kan sette i gang disse angrepene, uten straffrihet eller påvisning, og enkelt etablere bakdører i sykehus- eller legenettverket der de kan forbli uoppdaget, og filtrere ut data i lange perioder med tid."

Spesifikke sikkerhetsproblemer

Ved å bruke den utdaterte Conficker-ormen som innpakning klarte angriperne å bevege seg raskt mellom interne sykehusnettverk. Selv om TrapX ikke offisielt har navngitt leverandørene av medisinske fasiliteter, var sikkerhetssystemene deres evaluering, de har detaljert de spesifikke avdelinger, systemer og utstyrsleverandører som var berørt:

-

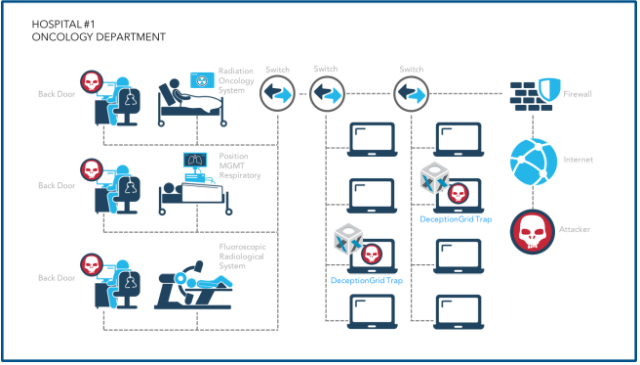

Hosptial nr. 1: Topp 1000 sykehus.

- Leverandør A - Stråling Onkologisystem

- Leverandør A - Trilogy LINAC Gatesystem

- Leverandør B - Flouroscopy Radiology system

-

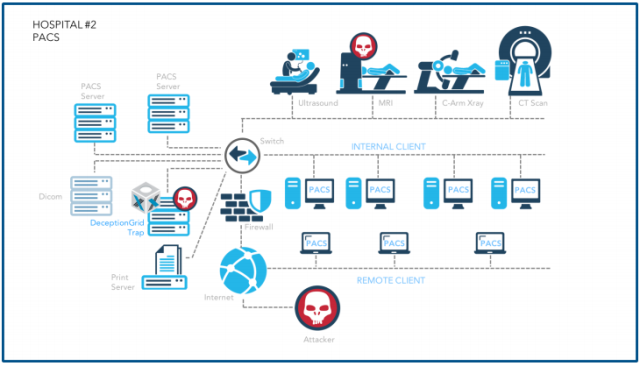

Sykehus nr. 2: Topp 2000 sykehus.

- Leverandør C - PACS-system

- Flere leverandørs datamaskinservere og lagringsenheter

-

Sykehus nr. 3: Topp 200 globale sykehus.

- Leverandør D - røntgenmaskin

På det første sykehuset kompromitterte angripere et system som kjørte et sentralisert inntrengingsdeteksjonssystem, endepunktbeskyttelse i hele nettverket og neste generasjons brannmurer. Til tross for disse beskyttelsene, fant sikkerhetsforskere bakdører i en rekke systemer, som beskrevet ovenfor.

Det andre sykehuset fant at bildearkiverings- og kommunikasjonssystemet (PACS) hadde blitt kompromittert for å søke etter sårbare medisinske apparater og pasientdata Hvordan helsedata fra appene dine blir kjøpt og solgtDen nylige eksplosjonen i antall helse- og treningsapper betyr at det er mye helseopplysninger som blir samlet inn av enhetene våre - data som blir solgt. Les mer , inkludert "røntgenfilmbilder, datastyrte tomografi (CT) skannebilder og magnetisk resonans (MRI) avbildning sammen med nødvendige arbeidsstasjoner, servere og lagring." EN spesiell klage er at praktisk talt alle sykehus i landet har minst en sentralisert PACS-tjeneste, og det er hundretusener til i hele verden.

På det tredje sykehuset fant TrapX en bakdør i røntgenutstyret, en applikasjon basert på Windows NT 4.0 Husker du disse? 7 gamle Windows-programmer som fremdeles brukes i dagDe sier at teknologien utvikler seg eksponentielt. Men visste du at noen programmer har eksistert i flere tiår? Bli med oss en tur nedover Nostalgia Lane og oppdag de eldste Windows-programmene som overlever. Les mer . Selv om sykehusets sikkerhetsteam "hadde betydelig erfaring med cybersikkerhet", var de helt uvitende om at systemet deres hadde blitt kompromittert, igjen på grunn av skadelig programvare som kom innpakket som en undervurdert trussel.

En fare for tjenester?

Tilstedeværelsen av hackere i hele medisinske nettverk er selvfølgelig ekstremt bekymringsfullt. Men det virker som om deres inntrenging i nettverk for medisinsk fasiliteter er primært motivert av tyveri av personlige medisinske poster Slik hacker du deg: Den skumle verden av utnyttede kitsSvindlere kan bruke programvarepakker for å utnytte sårbarheter og lage malware. Men hva er disse utnyttelsessettene? Hvor kommer de fra? Og hvordan kan de stoppes? Les mer , i stedet for å faktisk utgjøre en direkte trussel mot sykehusets maskinvare. På den måten kan vi være takknemlige.

Mange sikkerhetsforskere vil ta oppmerksom på den sofistikerte skadelige programvaren som er kamuflert Din nye sikkerhetstrussel for 2016: JavaScript RansomwareLocky ransomware har bekymret sikkerhetsforskere, men siden den korte forsvinningen og returneringen som en kryssplattform JavaScript-ransomware-trussel, har ting endret seg. Men hva kan du gjøre for å beseire Locky ransomware? Les mer som mer grunnleggende versjoner, designet for å unngå gjeldende endepunktsikkerhetsløsninger. TrapX bemerket i sin første MEDJACK-rapport at mens gammel malware ble brukt for å få tilgang til enheter, er dette en klar opptrapping. angripernes ønske om å omgå alle moderne sikkerhetskontrollsteder ble notert.

“Disse gamle innpakningene med skadelig programvare omgår forbi moderne endepunktløsninger siden de målrettede sårbarhetene for lengst er blitt stengt på operativsystemnivå. Så nå kan angriperne, uten å generere noen varsling, distribuere sine mest sofistikerte verktøysett og etablere bakdører i større helseinstitusjoner, helt uten forvarsel eller varsel. "

Selv om det primære målet er pasientens legitimasjonstyveri, er eksponeringen av disse kritiske sårbarhetene betyr bare én ting: et mer sårbart helsevesen, med flere potensielle sårbarheter som det ennå ikke er utsatt. Eller nettverk som allerede har blitt kompromittert uten å heve alarmer. Som vi har sett, er dette scenariet fullt mulig.

Medisinske poster er blitt en av de mest lukrative former for personlig identifiserbar informasjon, etterspurt av et bredt spekter av ondsinnede enheter. Med priser som varierer fra $ 10-20 per individuell rekord, er det en effektiv handel med svart marked, ansporet av den tilsynelatende enkle tilgangen til ytterligere poster.

Meldingen til medisinske fasiliteter skal være klar. Utviklingen av pasientjournaler til en lett overførbar digitalisert versjon er utvilsomt fantastisk. Du kan gå inn på nesten alle medisinske fasiliteter, og de vil lett kunne få tilgang til en kopi av postene dine.

Men med kunnskapen om at bakdører stadig oftere blir vanlige i medisinsk utstyr som bruker progressiv gammel maskinvare, må det det være en samlet innsats mellom både utstyrsprodusenter og medisinske institusjoner for å samarbeide for å opprettholde pasientjournal sikkerhet.

Har du blitt rammet av medisinsk journalstyveri? Hva skjedde? Hvordan fikk de tilgang til postene dine? Gi oss beskjed nedenfor!

Bildetillegg:medisinsk monitor av sfam_photo via Shutterstock

Gavin er seniorforfatter for MUO. Han er også redaktør og SEO manager for MakeUseOfs kryptofokuserte søsterside, Blocks Decoded. Han har en BA (Hons) samtidsskriving med digital kunstpraksis plyndret fra åsene i Devon, i tillegg til over et tiår med profesjonell skrivingerfaring. Han liker store mengder te.