Annonse

Så du brydde deg ikke om at Google, Amazon, Facebook og Samsung avlytter deg. Men hvordan har du det med cyberkriminelle som lytter til på soveromssamtalene dine? WikiLeaks's Vault 7 filen antyder at du snart kan spille vert for uventede besøkende.

Central Intelligence Agency sin farligste malware - i stand til å hacke nesten alle trådløs forbrukerelektronikk - kunne nå sitte i hendene på tyver og terrorister. Så hva betyr det for deg?

Hva er Vault 7?

Vault 7 er en lekkasje av dokumenter som hører til CIAs cyber warfare-evner. Mye av programvaren som er beskrevet i Vault 7 avslører hvordan CIA kontrollerer og undersøkelser ved bruk av smarttelefoner, nettbrett, smart-TV-er og andre internett-tilkoblede enheter. 7. mars publiserte WikiLeaks en liten brøkdel av dokumentene.

Hva skal skremme alle: I følge WikiLeaks er CIA mistet kontrollen over disse verktøyene. Og nå har kriminelle (sannsynligvis) dem. Imidlertid er mange av publisert utnyttelser (det er mange upubliserte utnyttelser som ennå ikke er publisert) er nesten fem år gamle og har siden blitt lappet.

Hvordan kriminelle skaffer seg amerikanske hackverktøy

Ikke alle som jobber for et etterretningsbyrå er et kortsiktig medlem. CIA legger ofte ut ansettelser til føderale entreprenører i privat sektor. Mange av disse private etterretningsfirmaene, som HBGary, mangler CIAs sikkerhet.

Edward Snowden var en føderal entreprenør

For eksempel, Booz Allen Hamilton ansatt NSA-entreprenør Edward Snowden, som kjent lekket dokumenter som angår NSAs ulovlige overvåkningsprogrammer. I tillegg Booz Allen Hamilton led et 2011-hack.

I sin offisielle uttalelse hevdet WikiLeaks (vektlegging min):

Arkivet ser ut til å ha vært sirkulerte blant tidligere amerikanske statlige hackere og entreprenører på en uautorisert måte, hvorav den ene har gitt WikiLeaks deler av arkivet.

En del av sitatet skiller seg ut: verktøyene ble sirkulert på en "uautorisert måte". Implikasjonen bør berøre alle i verden. CIA mistet sannsynligvis kontrollen over en portefølje av hackingverktøy på 100 milliarder dollar.

Men dette er ikke første gang private aktører skaffet seg farlig, utviklet programvare.

Stuxnet-ormen

For eksempel Stuxnet orm Microsoft Patches Freak & Stuxnet, Facebook stopper deg med å føle deg feit [Tech News Digest]Microsoft lapper problemer, Facebook føles ikke lenger fett, Uber vil ha kvinner, iPhone Google Kalender, PlayStation lander i Kina, og spiller Snake i en vannfont. Les mer , en annen våpnet malware, falt i hendene på cyberkriminelle like etter det 2010 funn. Siden den gang dukker Stuxnet av og til opp som skadelig programvare. En del av allestedsnærværende tilknytning til kodebasen. Ifølge Sean McGurk, en cybersikkerhetsforsker kildekode for Stuxnet er tilgjengelig for nedlasting.

Du kan laste ned den faktiske kildekoden til Stuxnet nå, og du kan gjenbruke den og pakke den på nytt, og så, vet du, peke den tilbake dit du kom fra.

Det betyr stort sett hvilken som helst koder kan bygge sitt eget Stuxnet-baserte malware-sett. CIAs manglende kontroll over cyberarsenal sikrer at utnyttelser fortsetter å strømme inn i hendene på for-profit kriminelle, terrorister og useriøse stater. Det finnes ikke noe bedre eksempel enn ShadowBrokers.

Skyggemeglerne

I 2016 ble Skyggemeglere gruppe auksjonerte beryktet en serie statlig produserte hackingverktøy. Hvordan de stjal verktøyene er det noen som antar, men hvor de anskaffet dem er kjent: NSA.

I følge The Intercept, dokumenter inne i Snowden-lekkasjen koble verktøyene stjålet av Shadow Brokers med hacking-gruppen kjent som Equation Group (EG). EG benyttet seg av utnyttelser som senere ble funnet i den statssponsorde Stuxnet-ormen - noe som sterkt tyder på en forbindelse mellom NSA og EG. Kombinert med de lekkede verktøyene ser det ut til at NSA og CIA ikke klarer å kontrollere sine egne teknologier.

Men betyr det at ditt personvern og sikkerhet blir kompromittert?

En historie med å spionere på kunder

Ditt personvern og sikkerhet er allerede kompromittert.

Nesten alle moderne smarte produkter inkluderer mikrofoner. Noen enheter krever å trykke på en knapp for å slå på mikrofonen eller kameraet. Andre lytter kontinuerlig etter ytringen av et nøkkelord. For eksempel, Samsungs utvalg av smarte TV-er Samsungs siste smart-TV-er er rett utenfor George Orwells 1984En ny funksjon i de nyeste Samsung smart-TV-ene har satt den koreanske giganten i litt varmt vann. Det viser seg at de har lyttet til alt du har sagt ... Les mer stadig lytte, spille inn og overføre - alt uten å stole på sofistikert myndighetsovervåking.

Smarte TV-er er eid

Samsungs personvernerklæring angående smart-TV-ene deres er urovekkende. Selv om Samsung endret sine personvernvilkår for å unngå kontroverser, ble den opprinnelige uttalelsen tatt opp av Twitter-brukeren xor, går som følger:

Her er det relevante sitatet fra Samsung (vektleggingen min):

Vær oppmerksom på at hvis din talte ord inkluderer personlig eller annen sensitiv informasjon, at informasjonen vil være blant dataene som er fanget og overført til en tredjepart gjennom din bruk av stemmegjenkjenning.

Kort sagt, smarte TV-apparater hører alt du sier. Og Samsung deler disse dataene med tredjeparter. Disse tredjepartene antas imidlertid å være virksomheter som bare har en kommersiell interesse i samtalene dine. Og du kan alltid slå av saken.

Dessverre gjør “Weeping Angel” -hacket utviklet av CIA det slik at TV-en ikke kan slå seg av. Weeping Angel er rettet mot Samsung smarte TV-er. Vault 7-dokumentasjonen refererer til dette som Fake-Off-modus. Fra WikiLeaks:

... Weeping Angel plasserer mål-TV-en i en "Fake-Off" -modus, slik at eieren feilaktig tror at TV-en er slått av når den er på. I “Fake-Off” -modus fungerer TV-en som en feil, spiller inn samtaler i rommet og sender dem over internett til en skjult CIA-server.

Samsung er ikke alene. Tross alt Facebook, Google og Amazon (vår anmeldelse av Echo Amazon Echo Review and GiveawayAmazons Echo tilbyr en unik integrasjon mellom stemmegjenkjenning, personlig assistent, hjemmeautomatiseringskontroller og lydavspillingsfunksjoner for $ 179,99. Bryter ekko i ny jord, eller kan du gjøre det andre steder? Les mer ) stoler også på å bruke mikrofonene til enheter - ofte uten vite samtykke fra brukere. For eksempel, Facebooks personvernerklæring hevder at de bruker mikrofonen, men bare når brukeren bruker "spesifikke" funksjoner i Facebook-applikasjonen.

Hvordan teknologi muliggjør ulovlig overvåking

Den største sikkerhetsfeilen på moderne smarttelefoner er programvaren. Ved å utnytte sikkerhetsproblemer i en nettleser eller operativsystem, kan en angriper eksternt få tilgang til alle funksjoner på en smart enhet - inkludert mikrofonen. Det er slik CIA får tilgang til de fleste av målene sine smarttelefoner: rett over et mobil- eller Wi-Fi-nettverk.

WikiLeaks' # Vault7 avslører mange CIA 'zero day' sårbarheter i Android-telefoner https://t.co/yHg7AtX5ggpic.twitter.com/g6xpPYly9T

- WikiLeaks (@wikileaks) 7. mars 2017

Av de 24 Android-utnyttelsene som er utviklet av CIA, dets entreprenører og samarbeidende utenlandske byråer, kan åtte brukes til å fjernstyre en smarttelefon. Jeg antar at skadelig operatør når den var under kontroll, så ville bruke en kombinasjon av angrep, kombinere fjernkontroll tilgang, opptrapping av privilegier og installasjon av vedvarende skadelig programvare (i motsetning til skadelig programvare som lever i RAM).

Teknikkene ovenfor er avhengig av at brukeren klikker på en lenke i e-posten sin. Når målet navigerer til et infisert nettsted, kan angriperen ta kontroll over smarttelefonen.

Et falskt håp: Hakkene er gamle

På en falsk note av håp: av hakkene som ble avslørt i hvelv 7, gjelder de fleste eldre enheter. Imidlertid inkluderer filene bare en brøkdel av det totale hacket tilgjengelig for CIA. Mer enn sannsynlig er disse hakkene for det meste eldre, foreldede teknikker, som CIA ikke lenger bruker. Dette er imidlertid et falskt håp.

Mange av utnyttelsene gjelder stort sett system-på-en-brikke (hva er en SoC? Jargon Buster: Veiledningen for å forstå mobile prosessorerI denne guiden vil vi kutte gjennom sjargongen for å forklare hva du trenger å vite om smarttelefonprosessorer. Les mer ) heller enn til individuelle telefoner.

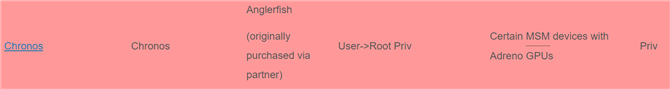

For eksempel, på grafikken over, kan Chronos-utnyttelsen (blant andre) hacke Adreno-brikkesettet. Sikkerhetsfeilen omfatter nesten alle smarttelefoner basert på Qualcomm-prosessorer. Husk at mindre enn 1 prosent av innholdet i Vault 7 er utgitt. Det er sannsynligvis mange flere enheter som er sårbare for penetrering.

Julian Assange tilbød imidlertid å hjelpe alle større selskaper lappe sikkerhetshullene avslørt av Vault 7. Med hell, kan Assange dele arkivet med slike som Microsoft, Google, Samsung og andre selskaper.

Hva Vault 7 betyr for deg

Ordet er ikke inne ennå hvem har tilgang til arkivet. Vi vet ikke en gang om sårbarhetene fremdeles eksisterer. Vi vet imidlertid et par ting.

Bare en prosent av arkivet er publisert

Mens Google kunngjorde det løst mest av sikkerhetsproblemer som brukes av CIA, er mindre enn 1 prosent av Vault 7-filene utgitt. Fordi bare eldre utnyttelser ble publisert, er det sannsynlig at nesten alle enheter er sårbare.

Utnyttelsene er målrettet

Utbyttene er stort sett målrettet. Det betyr at en aktør (for eksempel CIA) spesifikt må målrette en person for å få kontroll over en smart enhet. Ingenting i Vault 7-filene tyder på at regjeringen feier opp masse, samtaler hentet fra smarte enheter.

Sikkerhetsproblemer i intelligensbyråer

Etterretningsbyråer hindrer sårbarheter og avslører ikke slike sikkerhetsbrudd til selskaper. På grunn av uhyggelig operasjonssikkerhet, tar mange av disse utnyttelsene seg etter hvert til hendene på cyberkriminelle, hvis de ikke allerede er der.

Så kan du gjøre noe?

Det verste aspektet av Vault 7-avsløringene er det Nei programvare gir beskyttelse. I det siste anbefalte personvernforkjemperne (inkludert Snowden) å bruke krypterte meldingsplattformer, for eksempel Signal, for å forhindre mann-i-midten angrep Hva er et menneske i midten-angrep? Sikkerhetssjargong forklartHvis du har hørt om "mann-i-midten" -angrep, men ikke er helt sikker på hva det betyr, er dette artikkelen for deg. Les mer .

Vault 7s arkiver antyder imidlertid at en angriper kan logge på telefonens tastetrykk. Nå ser det ut til at ingen internett-tilkoblet enhet unngår ulovlig overvåking. Heldigvis er det mulig å endre en telefon for å forhindre at den brukes som en ekstern feil.

Edward Snowden forklarer hvordan du fysisk deaktiverer kameraet og mikrofonen om bord på en moderne smarttelefon:

Avhengig av telefonmodellen, krever Snowdens metode fysisk lodding av mikrofonarrayen (Støydempende enheter bruker minst to mikrofoner) og kobler fra både frontsiden og bakovervendt kameraer. Du bruker deretter en ekstern mikrofon, i stedet for de integrerte mikrofonene.

Jeg vil imidlertid merke at det ikke er nødvendig å koble fra kameraene. De personvernsinnstilte kan bare svarte kameraene med tape.

Last ned arkivet

De som er interessert i å lære mer, kan laste ned hele Vault 7-dumpen. WikiLeaks har til hensikt å gi ut arkivet i små biter gjennom hele 2017. Jeg mistenker at undertittelen til Vault 7: Year Zero refererer til enormiteten i arkivets størrelse. De har nok innhold til å gi ut en ny dump hvert år.

Du kan laste ned det komplette passordbeskyttet torrent. Passordet for den første delen av arkivet er som følger:

RELEASE: CIA Vault 7 år Null dekrypteringspassfrase:

SplinterItIntoAThousandPiecesAndScatterItIntoTheWinds

- WikiLeaks (@wikileaks) 7. mars 2017

Er DU bekymret for CIAs tap av kontroll over hackingverktøyene deres? Gi oss beskjed i kommentarene.

Bildekreditt: hasan eroglu via Shutterstock.com

Kannon er en teknisk journalist (BA) med bakgrunn i internasjonale anliggender (MA) med vekt på økonomisk utvikling og internasjonal handel. Hans lidenskaper er i Kina-hentede dingser, informasjonsteknologier (som RSS) og produktivitetstips og triks.