Annonse

Vi har vært tydelige på dette nettstedet - Apple-maskinvare er ikke lenger en sikker havn Mac Malware er ekte, Reddit forbyr rasisme... [Tech News Digest]Unmasking Mac malware, Reddit racism row, Apple Music brukere, YouTube går videre fra 301+, Destiny drops Dinklage og The Human Torch drone. Les mer fra hackere, malware, ransomware og andre netttrusler.

Enten du bruker Apple-maskinvare som Mac og iPhones, eller programvare som QuickTime, uten riktige forholdsregler er du like sårbar som folk som er avhengige av Windows og tilhørende programmer.

Med det i tankene tar vi en titt på noen av de siste truslene du trenger å være klar over ...

Rask tid

Den største Apple-relaterte nyheter Google Abandons XP og Vista, Avinstaller QuickTime for Windows... [Tech News Digest]Google Chrome støtter ikke lenger XP og Vista, QuickTime på Windows er sårbart, Microsofts Word Flow tastaturet kommer til iOS, Vine gjør det lettere å se på innhold, og Game of Thrones åpnes i 360 ... Les mer av 2016 er uten tvil selskapets beslutning om å avslutte støtte for sin Windows-versjon av QuickTime.

QuickTime er Apples multimediaavspillingsprogramvare. Det har eksistert i mer enn 25 år og kommer forhåndsinstallert på alle OS X-drevne maskiner.

Avviklingen av Windows-versjonen skal ikke komme som en overraskelse. Den siste utgivelsen - QuickTime 7 - traff markedet for 11 år siden, og Apple har gjort trinnvise oppdateringer siden (til sammenligning, nå kjører Mac versjon 10.4).

Historien ble kastet inn i overskriftene i begynnelsen av april 2016 da forskere ved Trend Micro fant to kritiske sårbarheter. Apple, som allerede hadde kunngjort at støtten til Windows-versjonen ville bli avviklet, bekreftet at sårbarhetene ikke ville bli oppdatert.

Begge feilene er "sårbarhet for utførelse av ekstern kodekode". I lekmannsbetingelser betyr det at en hacker eksternt kan kompromittere en maskin hvis en ondsinnet video spilles av brukeren.

Til og med den amerikanske regjeringen har engasjert seg i situasjonen; Department of Homeland Securitys amerikanske Computer Emergency Readiness Team (US-CERT) sa følgende:

"Datasystemer som kjører ikke støttet programvare, blir utsatt for forhøyede cybersikkerhetsfarer, for eksempel økt risiko for ondsinnede angrep eller elektronisk datatap. Utnyttelse av sårbarheter med QuickTime for Windows kan tillate eksterne angripere å ta kontroll over berørte systemer.

Potensielle negative konsekvenser inkluderer tap av konfidensialitet, integritet eller tilgjengelighet av data, samt skade på systemressurser eller forretningsfordeler. Den eneste tilgjengelige avbøtningen er å avinstallere QuickTime for Windows. ”

Bekymringsverdig er det ikke så enkelt for noen brukere - spesielt de som er avhengige av Adobes programvare Din guide til å velge riktig Adobe-produktNår de fleste tenker på Adobe, tenker de enten på Photoshop eller Acrobat Reader. Men selskapet har en mengde andre nyttige programvarepakker som de fleste ikke vet noe om. Les mer . Adobe After Effects (bransjestandardverktøyet for videosamling) er avhengig av QuickTime, og selskapet kunngjorde at andre produkter også ble påvirket.

Adobe har jobbet mye med å fjerne avhengigheter av QuickTime i sine profesjonelle video-, lyd- og digitale bildebehandlingsapplikasjoner og naturlig dekoding av mange .mov-formater er tilgjengelig i dag.

"Dessverre er det noen kodeker som fortsatt er avhengige av at QuickTime blir installert på Windows, spesielt Apple ProRes. Vi vet hvor vanlig dette formatet er i mange arbeidsflyter, og vi fortsetter å jobbe hardt for å forbedre denne situasjonen, men har ingen estimert tidsramme for naturlig dekode for tiden. "

Det betyr at Creative Cloud-brukere for øyeblikket står overfor et skarpt valg - hold QuickTime installert og åpne deg selv for sikkerhetstrusler, eller slett den og miste muligheten til å redigere videoer.

Det er en katastrofe.

Apple ID-svindel

En brukers Apple ID er den viktigste måten de samhandler med Apples tjenester og produkter. App Store, iTunes Store, iCloud, iMessage, Apple Online Store og FaceTime er avhengige av det.

Det er derfor veldig viktig å være på vakt mot uautorisert tilgang - en person som har legitimasjonsbeskrivelsen, vil ha tilgang til sikkerhetskopier av enheter, kontakter, bilder og mer.

Dessverre har hackere innsett verdien.

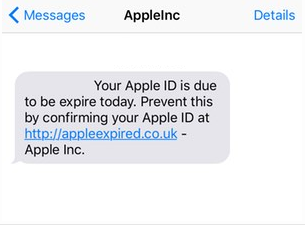

I begynnelsen av april begynte folk å motta tekstmeldinger fra “AppleInc”. Meldingen advarte om at personens Apple ID var i ferd med å utløpe, og at de måtte følge en lenke for å løse problemet.

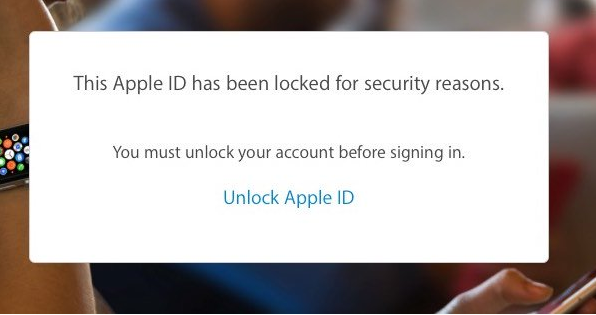

Noen som klikket på lenken, vil bli omdirigert til en veldig overbevisende mock-up av Apple ID-hjemmesiden og bli bedt om å oppgi Apple ID-påloggingen. Hvis de gjorde det, vil de få en skjerm som sier at kontoen var låst og ytterligere detaljer var nødvendig. Overraskende inkluderte disse "ytterligere detaljene" navn, adresse, fødselsdato, telefonnummer og kredittkortinformasjon. Det tilbød til og med et "sikkerhetsspørsmål" - der du spurte om mors mors navn, førerkortnummer eller passnummer.

Heldigvis er det noen få ting du kan gjøre for å sikre at du holder deg trygg fra nettopp denne svindelen:

1. Vær årvåken - hvis en melding ser mistenkelig ut, er den sannsynligvis.

2. Sjekk URL-en. Offisielle Apple-tjenester vil nesten alltid omfatte selskapets faktiske domene (Apple.com). Den ekte Apple ID-siden er AppleID.Apple.com.

3. Hvis du er i tvil, kan du kontakte Apple direkte via telefon.

Mac OS X Ransomware

I mars lærte vi om KeRanger ransomware. I følge forskere ved Palo Alto Networks var det den første registrerte bruken av fungerer ransomware mot Mac-maskiner Mac-bruker med Ransomware? Slik fjerner du denne "malware" -trusselen enkeltFBI Ransomware påvirket ikke bare Windows-brukere; Mac-eiere ble bundet til å betale opp. Ironisk nok var ikke OSX-versjonen egentlig skadelig programvare, men bare en popup-nettleser som enkelt fjernes. Les mer og operativsystemet OS X (en tidligere ransomware som ble oppdaget i 2014 - kalt FileCoder - var uferdig).

For de som ikke vet det, ransomware fungerer ved å begrense tilgangen til en datamaskin og kreve at den berørte personen betaler et gebyr til malware-utviklerne for å fjerne begrensningen. Det antas at hackere tjener hundrevis av millioner av dollar per år på slike svindel.

KeRanger ransomware spredte seg fra et infisert installasjonsprogram for det populære BitTorrent-klient, overføring Transmission, den lette BitTorrent-klienten Les mer . På grunn av programvaren med åpen kildekode, mener eksperter det offisielle nettstedet ble kompromittert og installasjonsfilene ble erstattet av re-kompilerte ondsinnede versjoner, selv om det ikke har vært det bevist.

Det fungerte ved å koble seg til sine kommando- og kontrollservere over Tor-nettverket, hvoretter det begynte å kryptere dokumenter og datafiler på systemet. Når den var ferdig, krevde den $ 400 for å avkryptere filene.

Det er et par om aspekter av akkurat dette viruset. For det første ble den signert med et gyldig utviklingssertifikat for Mac-apper, slik at det enkelt kan omgå Apples Gatekeeper-beskyttelsessystem. For det andre har det blitt vist at malware fortsatt er under utvikling; senere tegn antyder at det snart begynner å forsøke å kryptere Time Machine-sikkerhetskopifiler, og forhindrer derfor brukere fra å gjøre en ren installasjon og gjenopprette tapte data.

Transmission har nå gitt ut en virusfri versjon av programvaren sin, mens Apple kunngjorde at de hadde det tilbakekalt et digitalt sertifikat fra en legitim Apple-utvikler som tillot viruset å omgå Portvakt.

Murete iPhones

Dette problemet er utelukkende av Apples egenproduksjon, og kan få vidtrekkende konsekvenser. Enkelt sagt, manuelt om du vil stille inn datoen for din iPhone eller iPad til 1. januar 1970, vil enheten mures. (ADVARSEL - ikke gjør dette, bare stol på oss!).

Forsker Zach Straley oppdaget feilen i februar og kunngjorde den via en video på YouTube-kanalen hans.

Årsaken til at det skjer er ikke helt forstått, men det antas at problemet kan spores til datoene da sikkerhetssertifikater for kryptering blir utstedt.

Selv om det kan virke som en morsom måte å prank vennene dine på, er problemet faktisk mye mer alvorlig. Årsaken er todelt. For det første kobles iDevices automatisk til trådløse nettverk de har sett før - så hvis du blir medlem av "Hotspot" i en flyplass, vil telefonen automatisk koble seg til ethvert nettverk som heter "Hotspot" i fremtiden uten å spørre du. Dernest sjekker iDevices forskjellige “NTP-servere” -nettverk-servere over hele verden for å synkronisere interne dato- og tidsklokker.

Derfor, hvis en hacker forfalsker en av disse NTP-serverne på sitt eget, ofte navngitte Wi-Fi-nettverk, kan de lett overstyre klokken til enheten din. Utrolig nok fant sikkerhetsforskerne Patrick Kelley og Matt Harrigan at de kunne tegne ut uendelige enheter med bare $ 120 utstyr.

Apple har lappet feilen i iOS 9.3.1. Hvis du ikke kjører det, må du oppdatere umiddelbart - hvis ikke, er du sårbar.

Apple DRM-feil

DRM - eller “Digital Rights Management” - brukes til å begrense delingen av proprietær maskinvare og opphavsrettsbeskyttet verk.

Apples DRM heter FairPlay og brukes av iPhone, iPod, iPad, Apple TV, iTunes, iTunes Store og App Store. Dessverre har den blitt utnyttet av AceDeceiver-malware Cracked: AceDeceiver installerer skadelig programvare på fabrikk-iPhonerEn ny iPhone-malware kan infisere fabrikkonfigurerte iPhoner uten at brukeren skjønner det, ved å utnytte grunnleggende feil i Apples FairPlay DRM-system. Dette endrer ting. Les mer .

Den bruker en teknikk som kalles “FairPlay Man-In-The-Middle (MITM)”. Dette er den samme teknikken som har blitt brukt tidligere for å installere mistillitede piratkopierte iOS-apper, men dette er første gang den blir brukt til skadelig programvare.

Menneskene bak angrepet kjøper en app for telefonen sin på datamaskinene sine, og deretter avskjærer og lagrer autorisasjonskoden den genererer. Spesialdesignet programvare simulerer deretter iTunes-klientens oppførsel og lurer iOS-enheter til å tenke på -appen ble kjøpt av offeret - og til slutt tillater hackeren å installere ondsinnede apper uten brukerens kunnskap.

Mellom juli 2015 og februar 2016 ble tre apper i App Store funnet å være sårbare - hver omgått Apples kodevurdering Er appbutikker virkelig trygge? Hvordan smarttelefonprogramvare blir filtrert utMed mindre du har forankret eller fengslet, har du sannsynligvis ikke skadelig programvare på telefonen. Smarttelefonvirus er ekte, men appbutikker gjør en god jobb med å filtrere dem ut. Hvordan gjør de dette? Les mer minst syv ganger. Appene har siden blitt fjernet, men det løser ikke problemet; appene trenger bare å ha vært tilgjengelige en gang for at hackeren kan få en kode og spre skadelig programvare.

For tiden berører angrepet bare ofre i Kina. Imidlertid antas FairPlay MITM å bli en stadig vanligere angrepsvektor for ikke-fengslede iDevices i månedene og årene fremover.

Hvilke trusler har du møtt?

Hvis du er en Apple-bruker, er det veldig viktig at du forstår truslene du står overfor. Dagene med sikkerhet-til-uklarhet er lenge borte, og Apples maskinvare og programvare er påviselig like sårbare som ethvert annet selskap sine produkter.

Hvis du har en Mac, må du sørge for at du har det et godt antivirus 9 Apple Mac Antivirusalternativer du bør vurdere i dagNå skal du vite at Mac-maskiner trenger antivirusprogramvare, men hvilken bør du velge? Disse ni sikkerhetssuitene hjelper deg å være fri for virus, trojanere og alle andre typer skadelig programvare. Les mer installert. Hvis du eier en iPhone, kan du være ekstremt årvåken om hvilke spill og apper du laster ned - spesielt hvis de ikke er publisert av mainstream-utviklere. Unnlatelse av å ta forholdsregler vil sikkert ende i en katastrofe på et tidspunkt.

Har du blitt offer for noen Apple-basert malware? Kanskje er du fanget midt i Adobe-vs-QuickTime-situasjonen? Eller er du fortsatt naiv nok til å tro at du vil være trygg uansett?

Som alltid vil vi gjerne høre fra deg. Du kan la oss dine tanker og meninger i kommentarfeltet nedenfor.

Dan er en britisk utvandret bosatt i Mexico. Han er administrerende redaktør for MUOs søsterside, Blocks Decoded. På forskjellige tidspunkter har han vært sosial redaktør, kreativ redaktør og finansredaktør for MUO. Du kan finne ham streife rundt på showet på CES i Las Vegas hvert år (PR-folk, nå ut!), Og han gjør mange sider bak kulissene...